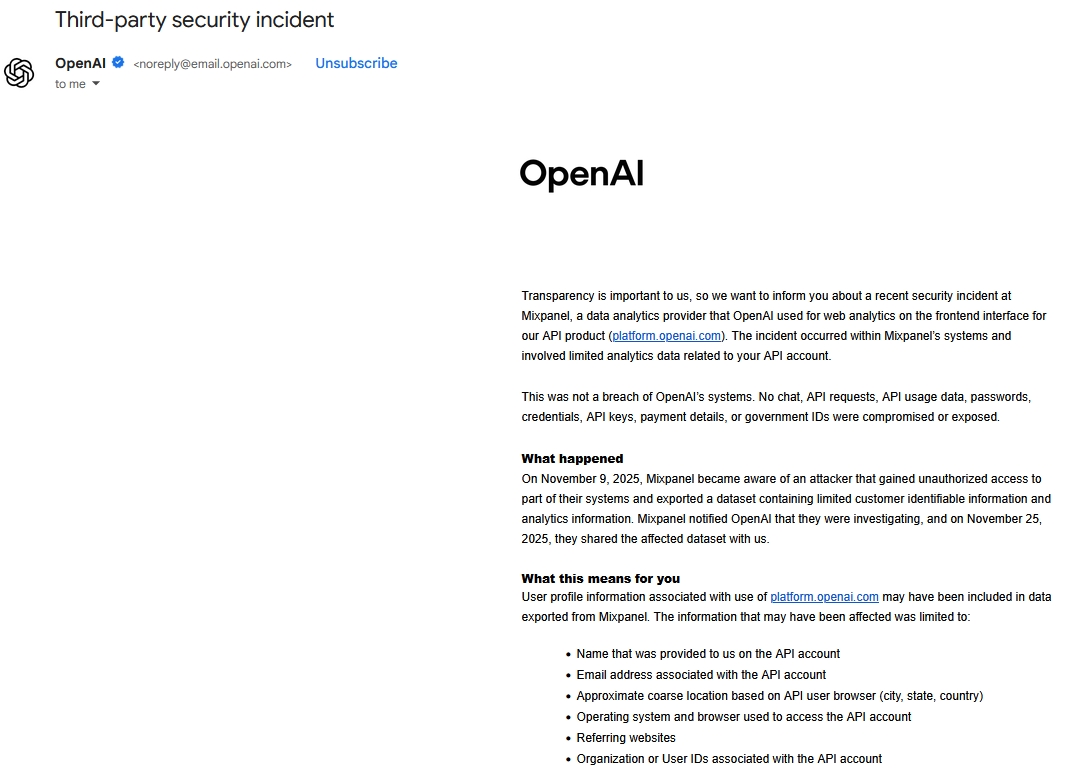

OpenAI 證實第三方服務商 Mixpanel 遭駭,部分 API 用戶個資外流!官方:已終止合作,慎防針對性釣魚

人工智慧大廠 OpenAI 本週發布緊急資安公告,證實其 API 平台前端分析供應商 Mixpanel 遭駭,導致部分開發者與 API 用戶的個人識別資訊(PII)外流。OpenAI 目前已全面終止與 Mixpanel 的合作。

雖然官方強調 API Key 與對話數據安全無虞,但此事件在 Hacker News、Reddit 與 X(前 Twitter)等科技社群引發熱烈討論。開發者除了擔憂後續的釣魚攻擊,更多聲音指向了對 OpenAI 資料治理策略的質疑。

OpenAI 本次資安事件核心摘要

根據 OpenAI 的說明,這起事件並非直接針對 OpenAI 的核心系統,而是一起典型的供應鏈攻擊(Supply Chain Attack)。

發生時間: 2025 年 11 月 9 日,Mixpanel 發現有攻擊者未經授權存取其系統,並導出了包含客戶資料的資料集。

通報時間: Mixpanel 隨即展開調查,並於 2025 年 11 月 25 日將受影響的資料集內容告知 OpenAI。

OpenAI 研判、調查與處理後,在今日正式對外公開,並發電子郵件給客戶說明。

受影響資料範圍:什麼洩漏了?什麼是安全的?

這是用戶最關心的部分,OpenAI 對此進行了詳細整理,釐清了受影響與未受影響的資料邊界。

已遭外洩的資料(風險點)

攻擊者取得的資料主要來自 OpenAI API 帳戶的用戶個人檔案資訊,包括:

姓名: API 帳戶中提供的名稱。

電子郵件地址: 與帳戶關聯的 Email。

概略位置資訊: 基於瀏覽器判斷的城市、州、國家。

裝置資訊: 用於存取 API 的作業系統與瀏覽器版本。

來源網站(Referring websites)。

識別碼: 與 API 帳戶關聯的組織 ID (Org ID) 或用戶 ID (User ID)。

確保安全的資料,未受影響的部分

OpenAI 特別強調,核心機密與業務資料並未在此次事件中受損,沒有被外流的部分包括下列:

聊天記錄或對話內容。

API 請求內容或 API 使用資料

密碼或憑證。

API Keys(金鑰)。

信用卡等支付資訊。

政府核發的身份證件資訊。

以上資料則都沒有外流,因此可以稍微放心。

社群與論壇反應直擊:憤怒、質疑與無奈

事件曝光後,科技社群的討論迅速升溫,輿論焦點主要集中在以下三大面向:

1、Hacker News 與開發者社群:質疑「 資料最小化」原則失效

在技術論壇 Hacker News 上,討論串的焦點並非駭客技術,而是「為什麼 OpenAI 需要把這些資料給 Mixpanel?」

許多資深開發者指出,對於一個 API 平台而言,將用戶的真實姓名 (Real Name) 和完整 Email 傳送給第三方分析工具違反了資安領域的「資料最小化(Data Minimization)」原則。

熱門評論指稱: 「做前端分析(Frontend Analytics)只需要匿名 ID 或 Session ID 就夠了,傳送 PII(個人識別資訊,個資)根本是多餘的風險。」

觀點分析: 社群普遍認為,OpenAI 作為全球頂尖 AI 公司,在第三方資料分享的治理上顯得「業餘(Amateur)」。

2、X (Twitter) 資安圈警告:針對性釣魚將「極度逼真」

資安研究人員在社群媒體上發出警告,雖然沒有掉 API Key,但洩漏了 「姓名 + Email + Organization ID」 的組合,這將成為魚叉式網路釣魚(Spear Phishing) 的完美素材。

資安專家警告: 「駭客現在知道你的名字、你的 Email,還知道你的 OpenAI Org ID。他們可以偽造一封來自 OpenAI 的官方信件,精準地寫出你的 Org ID,要求你點擊連結更新付款資訊或 API 設定。這種信件的可信度極高,一般用戶極難分辨。」

社群呼籲: 各大資安粉專紛紛呼籲用戶,近期收到任何標註有「OpenAI」且帶有「急迫性」的信件,務必登入官網後台確認,切勿直接點擊信中連結。

3、Reddit 論壇:對 SaaS 供應鏈的疲勞轟炸

在 r/OpenAI 與 r/sysadmin 版塊,用戶展現出一種「資安疲勞(Security Fatigue)」的無奈感。

用戶反應: 「又是供應鏈攻擊!今天是 Mixpanel,明天是誰?」、「我們信任 OpenAI,但 OpenAI 信任的廠商卻出大包。」

企業用戶擔憂: 部分企業 IT 管理員表示,這類事件會增加他們在公司內部推動 AI 工具合規審查的難度,因為管理層會質疑「連 OpenAI 的供應商都不安全,我們怎麼敢用?」

OpenAI 的止血行動:立即切割 Mixpanel

面對排山倒海的輿論壓力,OpenAI 採取了相當果斷的「斷尾求生」措施:

資料立即終止合作: OpenAI 已將 Mixpanel 從其生產環境服務中移除,正式結束雙方合作關係。

資料生態系大體檢: 官方承諾將對所有供應商進行擴大安全審查,提高合作夥伴的資安門檻。

信任是 AI 時代最昂貴的代價

CyberQ 認為,這次事件雖然在技術層面上屬於「低損害」(沒有掉模型權重或 API Key),但在「信任層面」卻是一次重擊。

對於開發者而言,這次事件是一個給我們自己思考的提醒,當大家在使用 SaaS 服務時,我們的資料流向往往比自己想像的更遠。 即使是像 OpenAI 這樣強調安全至上的公司,其資安防護邊界也取決於它最弱的一個供應商。

給所有讀者的建議:

啟用 MFA 是底線: 還沒開雙重驗證的,現在立刻去開。

檢查來源網域: 收到 OpenAI 信件或任何郵件,先看寄件人網域是否為官方(openai.com)。

CyberQ 收到上面這封 OpenAI 寄送來的電子郵件後,首先就是檢查其真實性,觀看來源網址、傳送的伺服器是否為該公司擁有的 domain 網域。

重新檢視權限: 企業用戶應藉此機會,重新檢視內部 API 帳號的權限配置,確保最小權限原則。

此次事件再次凸顯了現代軟體服務對第三方工具(SaaS)的高度依賴風險。即使像 OpenAI 這樣擁有頂尖技術團隊的企業,也難以免於合作廠商資安漏洞的波及。對於企業用戶而言,除了關注自身的資安防護,供應商風險管理(TPRM)也將是未來資安治理的重中之重。

OpenAI 官方公告 : What to know about a recent Mixpanel security incident

首圖透過 Google Gemini AI 生成