前言 在 ChatOps 與自動化盛行的今天,如何將 Telegram、Discord、Slack 等分散的通訊渠道統一管理,成為許多技術團隊的痛點。OpenClaw 這款新穎的 AI 代理程式,是目前最熱門的統一訊息處理開源解決方案,具備了強大的跨平台整合能力,但也有相當多的資安隱憂,已經有駭客部署惡意程式在 OpenClaw 官方開的 Clawhub 上,在使用上需要謹慎與小心。

CyberQ 以資安和環境建構的角度,示範如何在 QNAP NAS 的虛擬化環境、容器環境中部署 OpenClaw,並針對其「預設安全策略(Security Defaults)」進行深度解析,確保您的自動化機器人不會成為內網滲透的個資外洩或資安破口。

安裝方式我們建議有三種選項,都是在 QNAP NAS 上可以簡單實作並能兼顧安全的方式 :

三種安裝 OpenClaw 方式的差異

| 比較項目 | Ubuntu Linux Station | QNAP SSH + Docker | 虛擬機(Virtualization Station+Ubuntu) |

|---|---|---|---|

| 安裝複雜度 | 低,一行指令 | 中,需建構映像 | 中高,需先建立 VM 再安裝 OS |

| 效能 | 佳,輕量級容器化桌面 | 略有 container overhead | 較高開銷,完整虛擬化層 |

| 資源佔用 | 低~中,共享 QNAP 核心 | 低,僅 container 運行時 | 高,需預先分配 CPU/RAM/磁碟 |

| 隔離性 | 低,與 QTS 共用核心 | 中,容器層級隔離 | 高,完整獨立 OS 環境 |

| systemd 支援 | 完整支援 | 需手動管理 | 完整支援 |

| 更新方式 | npm install -g openclaw@latest 或輸入 openclaw update | 重新建構映像 | npm install -g openclaw@latest 或輸入 openclaw update |

| 快照 / 備份 | 無獨立快照 | 可匯出映像 | VM 快照、匯出還原 |

| 網路彈性 | 共用 QNAP 網路 | 可自訂 Docker 網路 | 可獨立 IP、橋接或 NAT |

| 安裝其他套件 | 完整 apt 支援 | 需寫入 Dockerfile 重建 | 完整 apt 支援 |

| 重設風險 | Linux Station 更新可能影響設定 | 容器可隨時重建,資料掛載在外 | VM 完全獨立,互不影響 |

| 適合對象 | 快速體驗、輕量使用 | 熟悉 Docker、偏好容器化管理 | 需要完整隔離、長期穩定運行 |

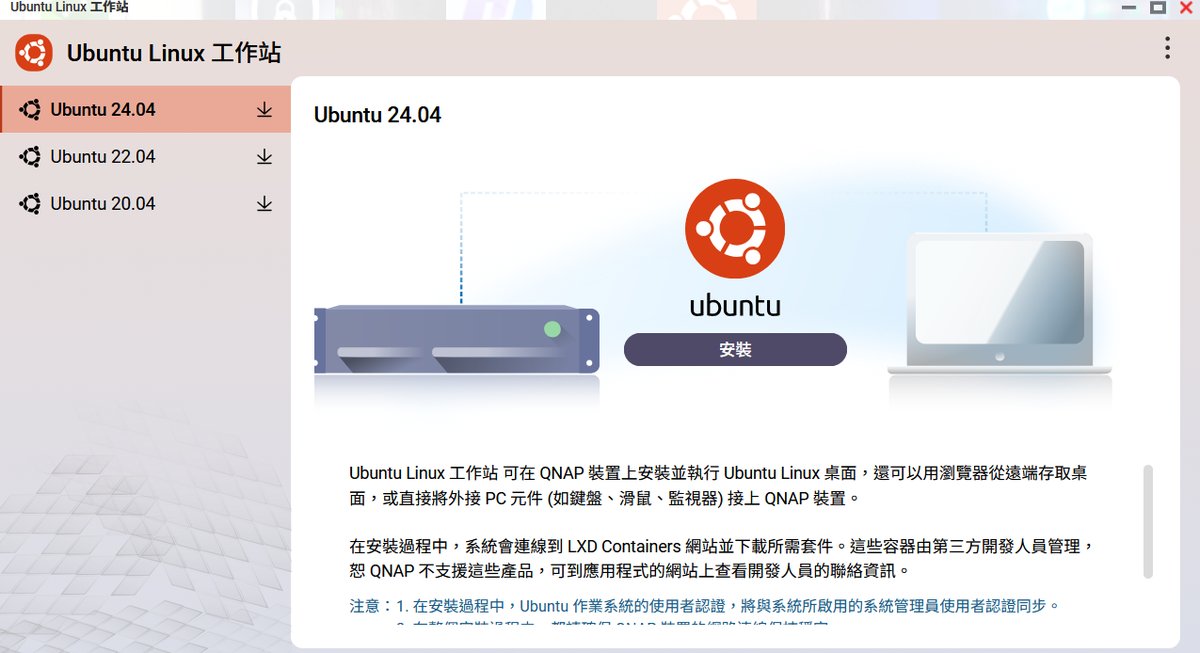

透過 Ubuntu Linux Station 來部署 OpenClaw

這是目前在 QNAP NAS 上實裝 OpenClaw 最簡單的方式。

還沒有安裝過這個軟體的人請直接選 Ubuntu 24.04 的版本來安裝。

處理器核心處和記憶體都不用開太多,本例是給了 4 核心處理器和 8GB 記憶體,實際上分配用 2 核心處理器、4 GB 記憶體來跑也很夠了。

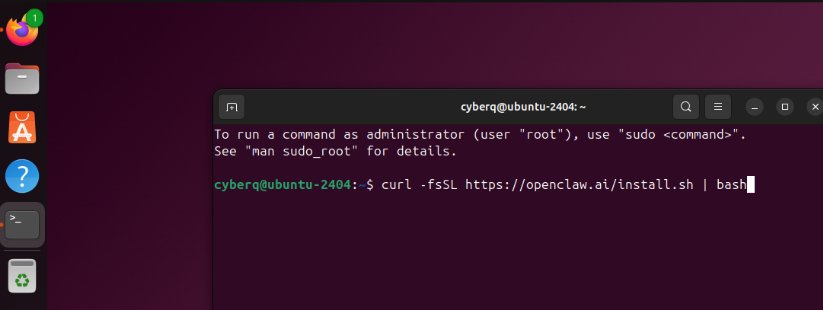

OpenClaw 在 Ubuntu Linux Station 的安裝步驟

1、開啟 Ubuntu Linux Station 的終端機(或透過 SSH 登入)

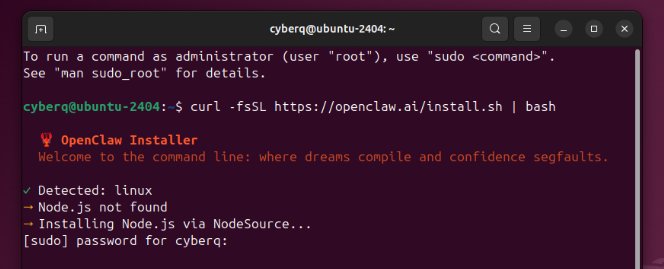

2、執行官方一行安裝指令:

bashcurl -fsSL https://openclaw.ai/install.sh | bash

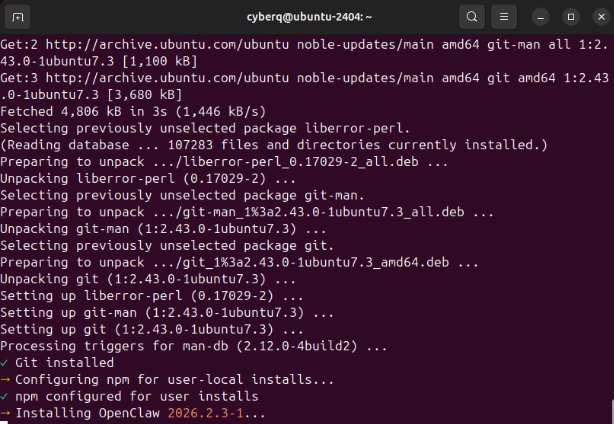

這個腳本會自動偵測作業系統、安裝 Node.js(如尚未安裝)、並全域安裝 OpenClaw CLI。

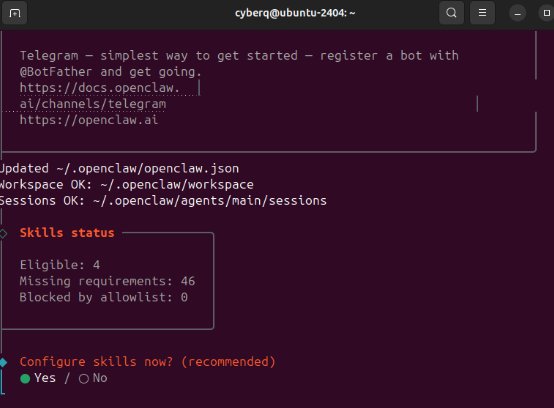

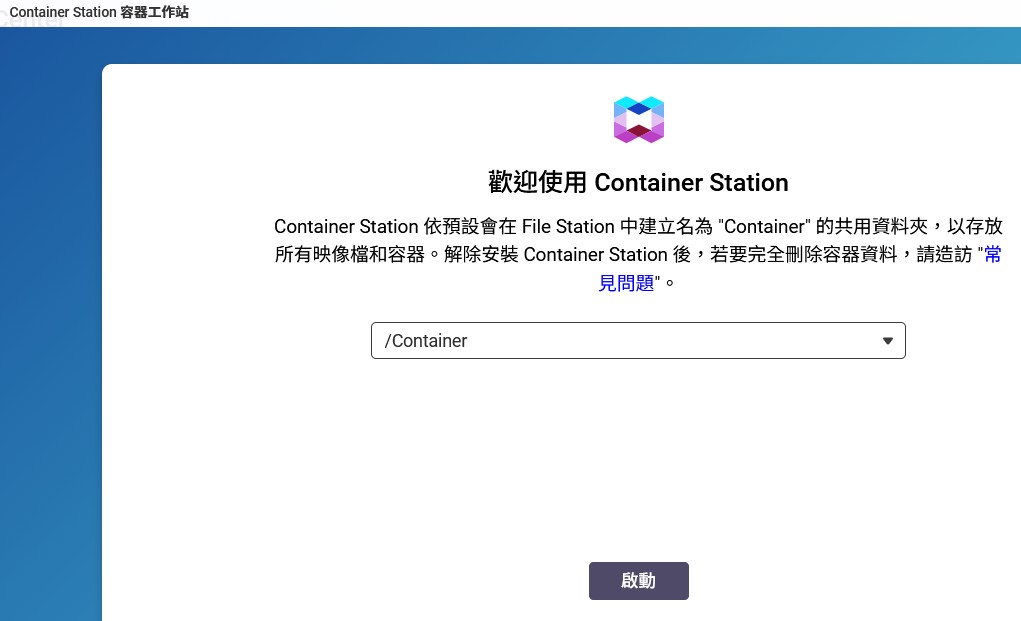

3、執行 Onboarding 設定精靈:

bashopenclaw onboard –install-daemon

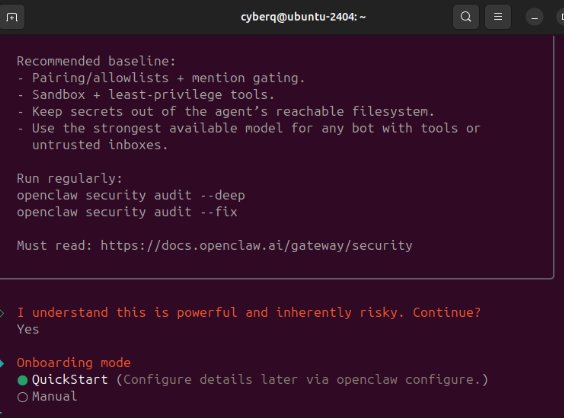

選擇 QuickStart 即可快速完成初始設定

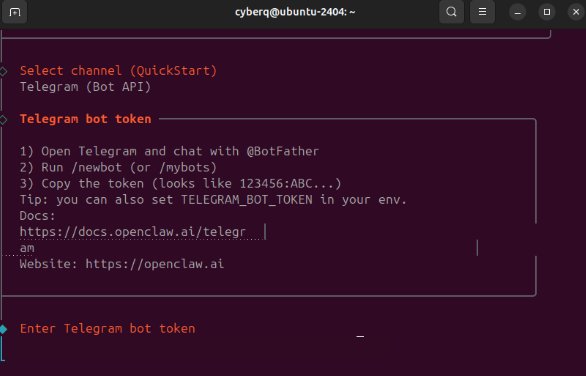

設定你的 AI 模型提供者(Anthropic Claude、OpenAI 等)

選擇通訊頻道(Telegram、Discord、WhatsApp 等)

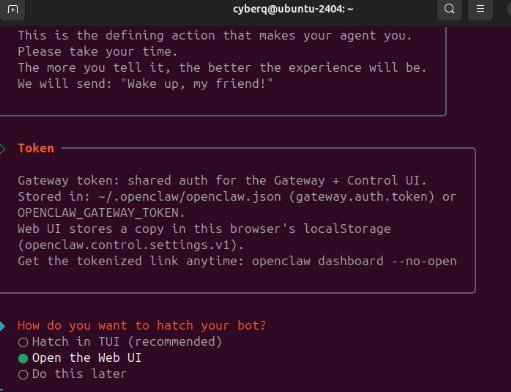

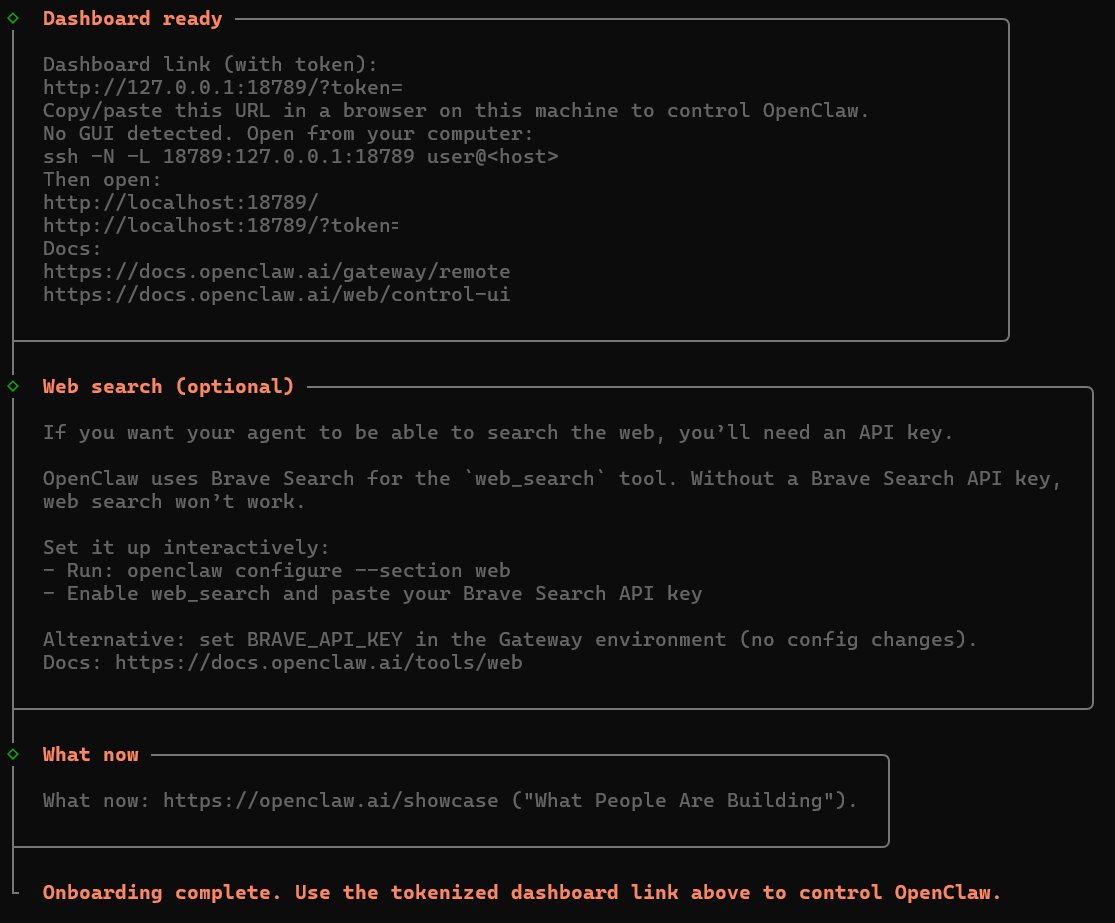

安裝完成後,選擇開啟 Web UI 來實作。

控制介面預設在 http://localhost:18789/。

4、確認狀態:

如果你的安裝不小心沒完成,可以輸入指令再來一次設定精靈 :

openclaw onboard –install-daemon

這樣一來,會將 OpenClaw 註冊為 systemd 服務,開機自動啟動

以下是可以進行 OpenClaw 的更新和狀態確認, CyberQ 建議更新一定要先做

openclaw update

openclaw doctor # 環境檢查

openclaw status # 服務狀態

openclaw dashboard # 開啟 Web 控制介面

由於 OpenClaw 擁有系統層級的執行權限,建議首次使用時啟用 consent mode(exec.ask: “on”),要求每次執行指令前需人工核准。再來是要保護設定檔權限:chmod 600 ~/.openclaw/credentials.json 。

同時呢,我們絕對不要將 18789 埠直接映射暴露到公開網路網,可搭配 Tailscale 或 SSH tunnel 存取,並定期執行 openclaw doctor 檢查安全狀態。

OpenClaw 新版 Docker 部署方式

OpenClaw(前身為 Moltbot/Clawdbot)目前的 Docker 安裝方式與過去單純「拉取映像檔 (Pull Image)」的模式有所不同。OpenClaw官方現在推薦「本地建置 (Local Build)」或透過腳本部署,以確保安全性與自定義彈性。

針對 QNAP NAS 的環境,單純使用 Container Station 的圖形介面 (GUI) 可能無法順利完成此流程(因為涉及從源碼建置映像檔)。CyberQ 建議採用 SSH + Docker Compose 的方式進行部署,這也是目前符合官方「Containerized Gateway」架構的做法,但實際操作會比第一個 Ubuntu Linux Station 的一行指令複雜,也比後面的第三種安裝方式,也就是虛擬機,然後在終端機中下一行指令安裝的方式複雜。

但如果你是 Windows 的 Docker 環境,或在 Linux 下起一個 Docker 容器服務來跑 OpenClaw ,方式和下方的差不多,但會更簡單一點,用 git 同步下載 OpenClaw 最新程式碼後,在解開的 openclaw 目錄中,使用 OpenClaw 官方針對 Docker 部署的一行指令 ./docker-setup.sh 即可,部署會簡單些。

以下是針對 QNAP NAS 整理的部署流程:

前置準備

確認環境:確保 QNAP 已安裝 Container Station,並確認 Docker 服務正常運作。

開啟 SSH:在「控制台」>「網路 & 檔案服務」>「Telnet / SSH」中啟用 SSH 連線。

準備路徑:建議在 File Station 中建立一個專用資料夾(例如 /Container/openclaw)來存放原始碼與設定檔。

第一階段:環境準備與容器基底 (Container Station)

要在 QNAP 上執行 OpenClaw,最輕量且標準化的方式是透過 Docker。如果你不是使用 QNAP NAS,只要有可以執行 Docker 的桌機、筆電、工作站或伺服器,同樣也能夠用下面的類似方式安裝部署 OpenClaw。

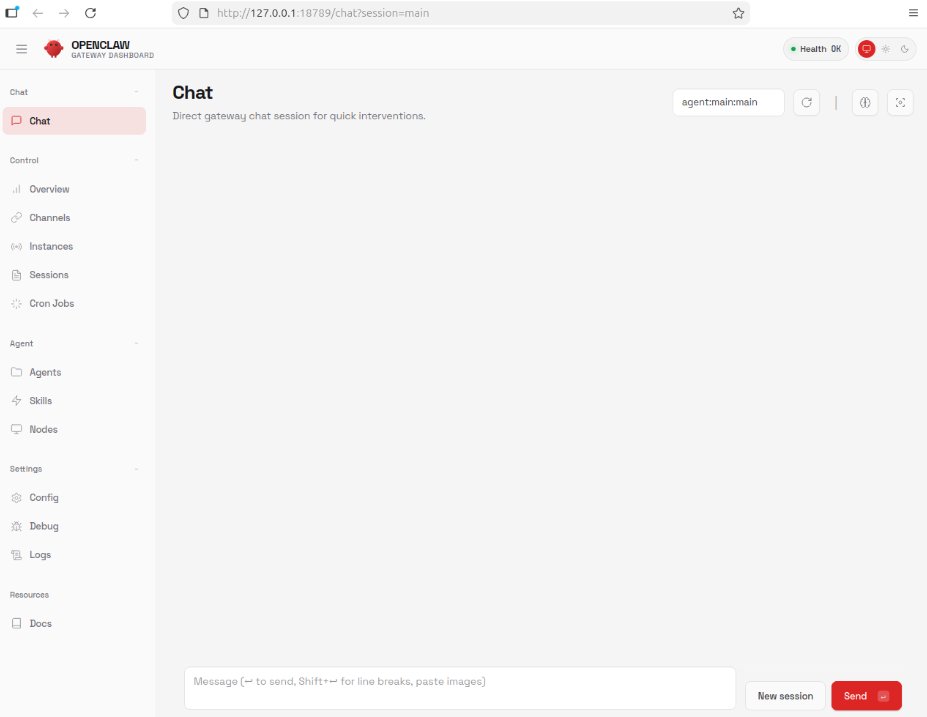

安裝 Container Station 登入 QTS 後台,前往 App Center。搜尋並安裝 Container Station (容器工作站)。這是 QNAP 執行 Docker 與 LXC 容器的核心套件。 參考下圖,我們是在 App Center 安裝 Container Station。

初始化環境時,我們在安裝完成後啟動 Container Station,系統會自動建立 /Container 共用資料夾,這將是我們存放 OpenClaw 設定檔 (openclaw.toml) 與持久化資料的關鍵位置。

第二階段:啟用 SSH 以進行進階部署

雖然 Container Station 提供圖形化介面,但為了精確控制掛載路徑與執行除錯指令(如 openclaw doctor),我們強烈建議使用 SSH 進行部署。

開啟 SSH 服務

前往 控制台 (ControlPanel) > 網路與檔案服務 > Telnet / SSH。 勾選 「允許 SSH 連線」。

CyberQ 特別提醒,這邊是暫時開啟 SSH 功能, 預設 Port 為 22,整個安裝完 OpenClaw 部署後就把這個 SSH 服務關閉,有必要使用時才打開。若您的 NAS 會暴露在公網(非常不建議,建議透過 VPN 存取),請務必修改預設 Port(例如改為 22022)以避免自動化腳本的暴力掃描。同時,建議僅允許特定帳號登入。

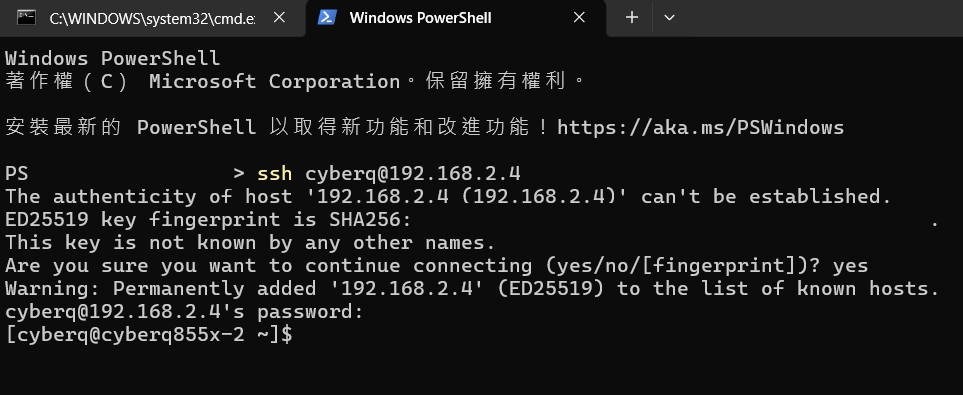

驗證連線 開啟電腦的終端機(PowerShell 或 Terminal),輸入指令登入 NAS:

ssh admin_user@nas_ip_address

本範例是 ssh cyberq@192.168.2.4

首次連線時需接受指紋驗證(Fingerprint),成功登入後將看到類似下圖的 Shell 介面:

第三階段:部署 OpenClaw 與配置

步驟一:透過 SSH 取得原始碼

請使用終端機 (Terminal) 或 PowerShell SSH 進入 NAS 系統,並切換到您準備的目錄。

範例:切換到 Container 共用資料夾 (路徑依每個人使用的 NAS 設定可能不同)

cd /share/Container

下載 OpenClaw 官方原始碼

如果你是家用電腦、伺服器或工作站,可以安裝 git 來快速同步下載官方版的程式碼,指令只要下面這行就好很方便 :

git clone https://github.com/openclaw/openclaw.git

但是呢,如果你是在 NAS 系統中使用,就沒辦法很簡單的方式安裝 git 來同步, CyberQ 建議用下面這個方式來下載官方程式碼並解壓縮。

cd /share/Container

wget https://github.com/openclaw/openclaw/archive/refs/heads/main.zip

unzip main.zip

mv openclaw-main openclaw

接著進入該目錄

cd openclaw

另外,要在 QNAP NAS 中的 Docker 也不能在把 OpenClaw 檔案下載到資料夾後用一行指令來做好容器檔案,這是因為 OpenClaw 的 Docker 安裝腳本使用的是新版語法 docker compose,這是 Docker CLI 的 Golang Plugin 版本 (V2)。 許多舊的或是預設的 Linux 環境只安裝了舊版 docker-compose 這是舊的 Python 獨立執行檔 (V1)。 由於該腳本寫死檢查 docker compose,所以即使有舊版 docker-compose 也會報錯,因此會需要使用下面的方式來進行。

步驟二:執行建置與初始化 (Build & Onboard)

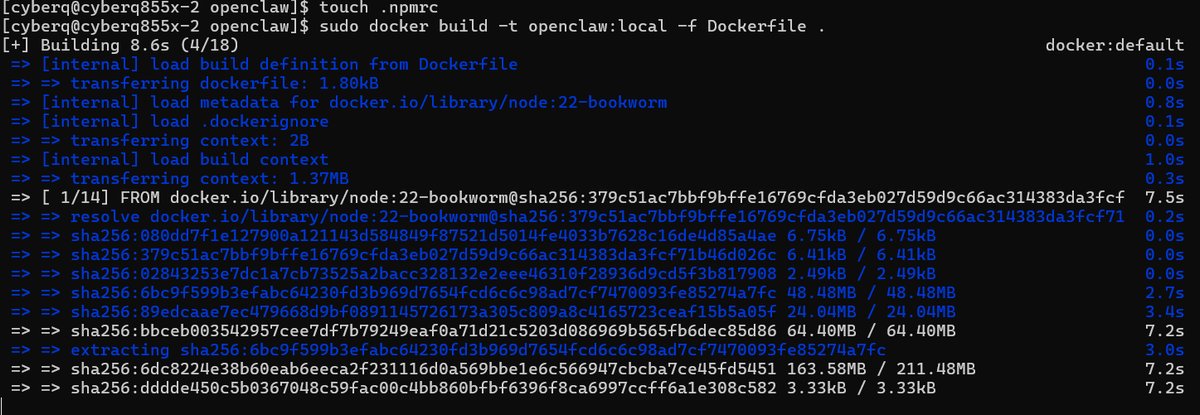

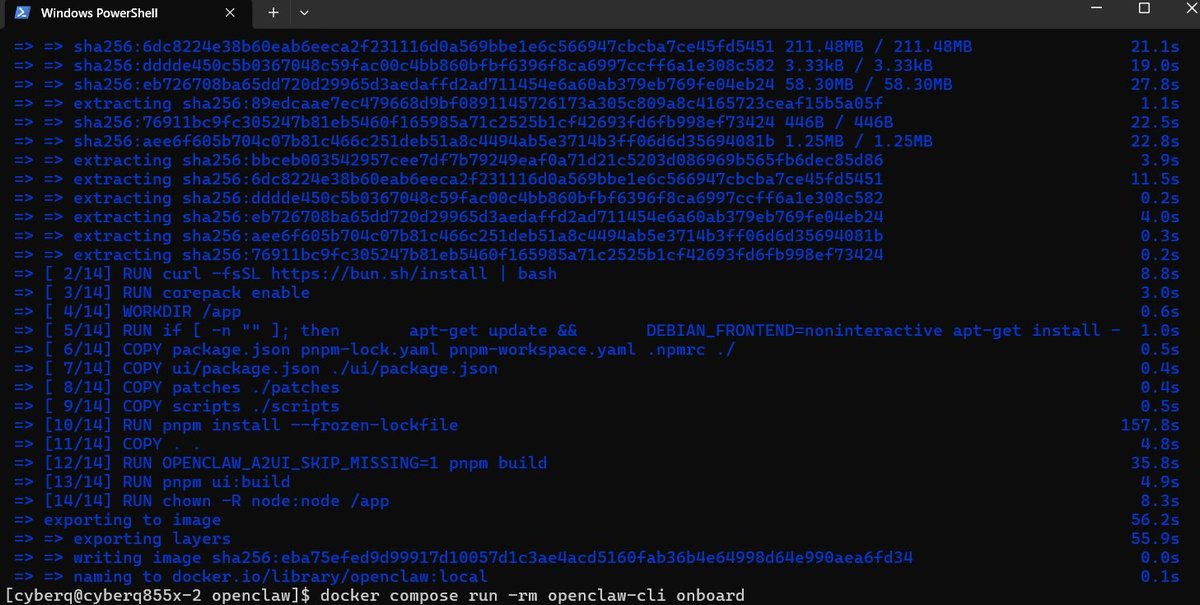

CyberQ 實作時,標準流程需要先建置映像檔並生成 Token。請依序執行以下指令:

1、建置映像檔 (Build) ,這一步驟會依照 Dockerfile 在我們的 NAS 上編譯映像檔,初次執行需耗費一些時間。

執行官方文件中列出的 docker 手動安裝指令前,我們還需要手動建立一個空的 .npmrc 檔案來騙過 Docker 的檢查機制。下指令 :

touch .npmrc

接著下 :

sudo docker build -t openclaw:local -f Dockerfile .

2、初始化與生成 Token (Onboard) ,執行初始化容器,這會引導我們完成設定並產生連線所需的 Token。

sudo docker compose run –rm openclaw-cli onboard

請務必記下畫面顯示的 Gateway Token,稍後登入管理介面時會用到。

步驟三:啟動服務

完成初始化後,即可背景啟動 Gateway 服務:

sudo docker compose up -d openclaw-gateway

步驟四:存取與裝置配對

開啟管理介面: 瀏覽器輸入 http://:18789/。

輸入 Token: 在介面中輸入步驟二取得的 Token 進行驗證。

裝置配對 (如遇 Unauthorized): 若介面提示需要配對 (Pairing Required),請回到 SSH 執行以下指令來核准瀏覽器的授權連線:

1、取得配對請求 ID (Request ID)

docker compose run –rm openclaw-cli devices list

2、核准該 ID的授權使用 (將 替換為實際 ID)

docker compose run –rm openclaw-cli devices approve

資料持久化 (Persistence) 的建議

CyberQ 建議,若要確保 OpenClaw 中 /home/node 內的資料(如 Agent 的記憶、工作區檔案)在容器重建後不遺失,建議在啟動前設定環境變數或修改 docker-compose.yml 掛載 Volume。

在 QNAP 上,也可以在 docker-compose.yml 中加入以下 Volume 設定來確保資料落地:

services:

openclaw-gateway:

# ...其他設定...

volumes:

- ./config:/home/node/.openclaw

- ./workspace:/home/node/.openclaw/workspace

# 建議新增以下掛載以完整持久化

- openclaw_home:/home/node

volumes:

openclaw_home:完成設定後,我們就能把 OpenClaw 在 QNAP NAS 上以最新的官方架構執行。

第四階段:關鍵資安防護 (Security Defaults)

這是部署過程中最關鍵的一環。OpenClaw 連接了真實世界的通訊平台(Telegram, Discord 等),這意味著任何來自外部的私訊(DM)都應被視為「不可信輸入 (Untrusted Input)」,這是我們應該要有的資安概念。

根據 OpenClaw 的官方安全規範,我們必須嚴格遵守以下防護機制:

1、理解 DM Pairing 機制 (預設開啟)

OpenClaw 預設採用 配對模式 (Pairing Mode)。 當 dmPolicy=”pairing” 時(這是預設值,也是我們強烈建議的設定),任何未經授權的帳號試圖私訊機器人時,機器人不會執行任何指令,而是會回傳一組簡短的 配對碼 (Pairing Code)。

攻擊場景阻斷,駭客無法直接透過 Telegram 私訊注入指令來控制您的內網設備。

授權流程:

陌生使用者私訊機器人 -> 收到配對碼。

管理員在「已信任」的頻道(如公司內部的 Slack admin channel)輸入指令核准:

openclaw pairing approve

該使用者才會被加入本地的 Allowlist (白名單)。

2、避免使用 Open Policy

除非是公開的客服機器人,否則嚴禁將 dmPolicy 設為 “open”。 若設為 Open 模式,您必須在 Allowlist 中使用通用符號 *,這等同於將 NAS 的控制介面裸露於通訊軟體的所有使用者面前,這也是不建議的方式。

3、定期進行安全健檢

部署完成後,務必進入容器內部執行自我檢測指令,以檢查是否有錯誤的權限配置:

進入容器

docker exec -it openclaw /bin/sh

執行資安檢查

openclaw doctor

此指令會掃描並標記出高風險的設定(例如錯誤的 DM Policy 或過於寬鬆的頻道權限)。

OpenClaw 在虛擬化工作站部署方式

安裝方式和最前面提到的 Ubuntu Linux Station 中的官方一行指令安裝方式雷同,但前置的設定和工作就比較複雜一點,適合對虛擬化環境有接觸過的用戶。

若你希望在 QNAP NAS 上擁有完全獨立且隔離的執行環境,可透過 Virtualization Station 建立一台 Ubuntu 24.04.3 LTS 虛擬機來部署 OpenClaw。安裝 OpenClaw 本身的方式與 Linux Station 完全相同,同樣是一行指令即可完成。但前置的虛擬機建置與網路配置需要額外的準備工作,較適合對虛擬化環境有基本操作經驗的使用者。

前置準備

啟用 Virtualization Station:至 QNAP App Center 安裝並開啟 Virtualization Station

下載 Ubuntu ISO:從 Ubuntu 官方網站 下載 Ubuntu Server 24.04.3 LTS ISO 映像檔,上傳至 NAS 共享資料夾中。

建立虛擬機:在 Virtualization Station 中建立新 VM,建議設定如下:

| 項目 | 建議值 |

|---|---|

| CPU | 2 核心以上 |

| 記憶體 | 4 GB 以上 |

| 磁碟 | 32 GB 以上(Thin Provisioning 即可) |

| 網路 | Virtual Switch 橋接模式,取得獨立區網 IP |

| 光碟機 | 掛載 Ubuntu ISO |

安裝 Ubuntu:啟動 VM 後透過 Virtualization Station 的 VNC 主控台完成 Ubuntu Server 安裝,過程中建議啟用 OpenSSH Server 以便後續遠端操作,我們從電腦中開終端機連進去作業,複製貼上指令都會比較方便。

安裝 OpenClaw

Ubuntu 安裝完成後,透過 SSH 登入虛擬機,接下來的流程就和 Linux Station 一模一樣:

# 官方一行安裝指令

curl -fsSL https://openclaw.ai/install.sh | bash

# 執行 Onboarding 設定精靈並註冊為系統服務

openclaw onboard –install-daemon

# 確認環境與服務狀態

openclaw doctor

openclaw status

安裝完成後,透過瀏覽器開啟 http://<VM_IP>:18789/ 即可存取 OpenClaw 控制介面。

這個方式的優勢呢,相較於其他兩種部署方式,虛擬機方案的最大價值在於完整的環境隔離與可管理性。VM 擁有獨立的作業系統、獨立的 IP 位址與獨立的檔案系統,不會因為 QTS 系統更新或其他 NAS 服務異動而受到影響。此外,Virtualization Station 支援 VM 快照與匯出備份功能,可在進行重大變更前先建立還原點,大幅降低維運風險。

CyberQ 建議,對於計畫將 OpenClaw 作為長期工作的個人 AI 代理服務,這是最穩定可靠的選擇。

加強從容器到虛擬化的防禦縱深

在部署 OpenClaw 這類 ChatOps 機器人時,資安的核心挑戰在於,如果機器人被駭,如何確保 NAS 本體或你的伺服器本身其他的資料區域不被攻陷?

CyberQ 將在 OpenClaw 的實作經驗,彙整以下資安重點防禦策略:

1、不要開 Port 時映射到 NAS 的常用 Port

我們建議採用的策略是應用層隔離 (Service Isolation) ,以不暴露風險的通訊途徑策略來降低資安風險。

實作中儘量不要使用 Host Mode 網路,在 Docker run 時,務必使用預設的 Bridge 模式,且不要將 OpenClaw 的管理 Port 自己設定映射到 NAS 的常用 Port。

僅映射必要路徑,在掛載 Volume 時,絕對不要為了方便就去掛載根目錄 /,僅掛載 /share/Container/openclaw/config。

2、三種部署模式的資安權衡架構選擇

回應到本文一開始 CyberQ 列的三種安裝方式比較表,針對不同資安敏感度的用戶,這三種層級的部署方式和特性確實不同:

Level 1: 輕量級 – Container Station (標準 Docker)

優點是部署最快,資源消耗極低。

風險則是共用 Linux Kernel,萬一發生容器逃逸 (Container Escape) 漏洞,風險較高。

適用一般家用或非核心資料區。

Level 2: 檔案隔離級 – Ubuntu Linux Station

機制採用 QNAP 的 Linux Station 執行 Docker。

資安優勢也不錯,之前我們提過,這個 Ubuntu Linux Station 其實是用 LXC 容器機制實現的,它具有強制性限制。它只能存取 File Station 中「指定位置」的檔案。

效益部分也適中,即使 OpenClaw 被惡意腳本植入,攻擊者的「爆炸半徑 (Blast Radius)」僅限於那個交換資料夾,無法觸及 NAS 的系統核心或其他私密儲存區。

Level 3: 獨立級 – Virtualization Station + NAT vSwitch

這種機制是直接開一台獨立的 Linux VM (虛擬機) 來跑 OpenClaw。你可以在你的QNAP NAS 上的虛擬化平台軟體中,開一台 Ubuntu Linux 24.04.3 LTS 的虛擬機環境來跑。同理,我們在自己的 PVE 虛擬化主機也能夠達成這樣的效果。

它資安優勢更顯著,這是目前相對穩定的安全隔離方案。透過 NAT vSwitch,這台 VM 與 NAS 系統在網路層是「完全切開」的。

CyberQ 簡單歸納這三種的話 :

快速試用 → Ubuntu Linux Station,一行指令最快上手 。

生產穩定執行 → Virtualization Station + Ubuntu VM,完整隔離且支援快照備份,不受 QTS / QuTS Hero 更新影響。

熟悉容器化流程 → Docker 方式,適合已有 Docker 經驗且希望輕量部署的使用者。

CyberQ 提醒,雖然 NAS 安全了,但用戶仍需注意 VM 內部的個資保護,不要以為隔離了就隨便在 VM 裡存放機敏資料(如信用卡號、密碼表)。

OpenClaw 實作的現代化資安原則

除了 QNAP 平台本身的設定,針對 OpenClaw 軟體本身,CyberQ 建議實作方式如下:

1、拒絕明文 Secrets (Environment Variables over Config)

傳統教學會叫大家把 Token 寫在 config.toml 裡。現在的資安標準建議使用環境變數 (.env)。 OpenClaw 支援讀取環境變數。這樣做的好處是,即使你意外把 config.toml 分享給別人除錯,你的 Telegram/Discord Token 也不會外洩。

實作方式是在 Docker 啟動指令加入 -e TELEGRAM_TOKEN=your_token。

2、最小權限原則 (Run as Non-Root)

預設的 Docker 容器往往以 Root 權限運行。如果 OpenClaw 存在漏洞,駭客可能獲得容器內的 Root 權限。

實作解法,在 Docker run 指令中加入 –user 1000:1000(對應 NAS 上的非 admin 用戶 ID),強制 OpenClaw 以低權限身份運行。這能大幅降低容器逃逸後的危害。

3、限制出站流量 (Egress Filtering)

這是一個進階但極其有效的技巧。OpenClaw 只需要連線到 Telegram/Discord 的 API Server。它不需要連線到你內網的印表機、監視器或其他電腦。

實作時˙如果熟悉 Docker Network,可以設定規則,只允許 OpenClaw 存取網際網路 (Internet),但禁止其存取 192.168.x.x (內網網段)。這能防止 OpenClaw 被當作跳板來掃描內網。

最後的資安提醒

CyberQ 認為,儘管在 QNAP NAS 上部署 OpenClaw 能充分利用 NAS 的全天候運作特性,不但省電且效益佳,但作為連接內網與外網通訊軟體的橋樑,其安全性不容忽視。請保持這樣的好習慣 :

保持預設值,維持 dmPolicy=”pairing”,不要為了方便而開啟後門。

最小權限原則,僅給予 OpenClaw 讀取必要頻道的權限。

網路隔離,善用 QNAP 的虛擬交換器或 Container Station 的網路模式,將 OpenClaw 與 NAS 核心管理介面進行網路層的隔離。

要維運一個具備高效率且相對能兼顧安全的自動化訊息中心,需要付出的心力和謹慎態度是要有的,千萬不要掉以輕心直接讓你的 OpenClaw 裸奔在網路上,或給予太高的權限、過多個資,產生不必要的負面影響。