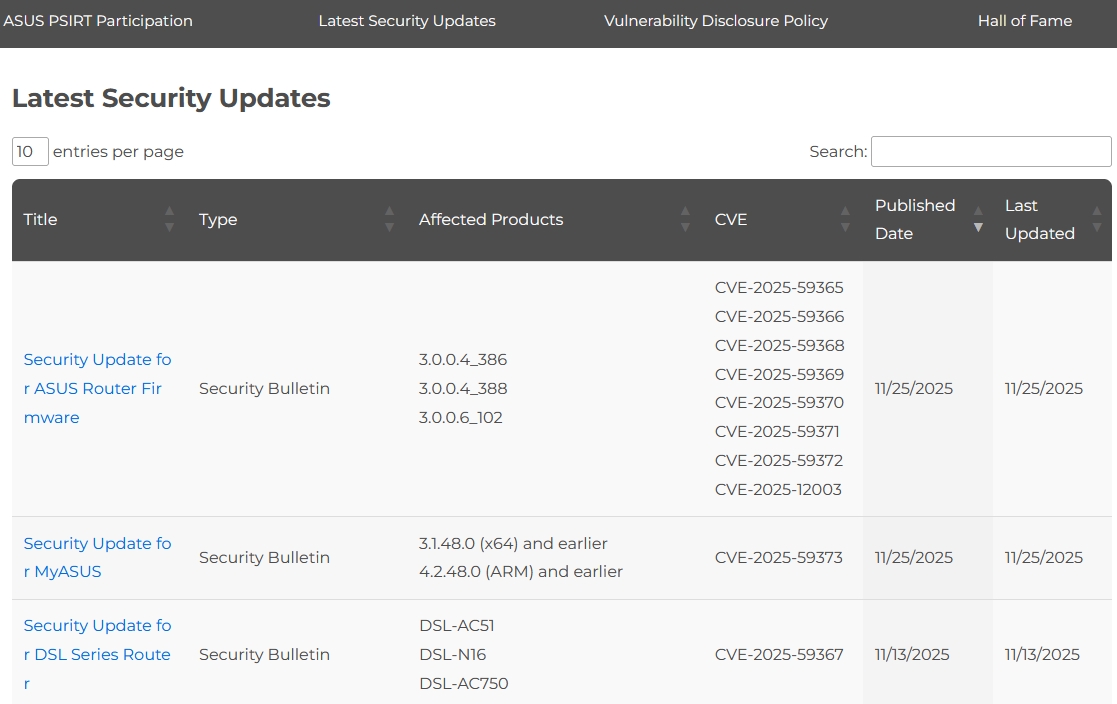

華碩(ASUS)於本週(11/25)發布了最新的資安公告,針對旗下多款熱門路由器韌體以及廣泛安裝於該公司多款桌機與筆電的系統控制軟體 MyASUS 釋出緊急安全更新。本次更新一共修復了 10 個 CVE 漏洞,其中路由器部分包含了 9 個安全漏洞,涵蓋了可能的遠端攻擊風險。

前一段時間華碩才發生了 華碩路由器爆發WrtHug攻擊事件,數萬台舊款設備遭鎖定曝險 這件事情,陸續推出更新外,上周也繼續更新了 DSL 系列路由器的韌體更新,CVE 編號是CVE-2025-59367。

Cyber Q 強烈建議所有使用 ASUS 網通產品與筆電的用戶,儘量在近期就檢查你機器上韌體的版本,並執行更新。

路由器韌體:9 項漏洞修補,舊版本恐成駭客跳板

根據公告內容,華碩針對多個韌體分支釋出了更新,這種中小型路由器 (Router) 一直是家庭與中小企業網路的第一道防線,本次修補的漏洞數量較多(CVE-2025-59365 至 CVE-2025-59372,以及 CVE-2025-12003),通常這類型的密集修補涉及了網頁管理介面(Web GUI)的注入漏洞、記憶體緩衝區溢位(Buffer Overflow)或是身分驗證繞過等風險。

一旦攻擊者利用這些漏洞,極有可能在未經授權的情況下取得路由器的控制權,進而監聽網路流量、植入惡意程式,甚至將你的路由器納入殭屍網路(Botnet)。

受影響與已修補的韌體版本:

若你的路由器韌體版本早於以下版本,請立即更新:

3.0.0.4_386 系列

3.0.0.4_388 系列

3.0.0.6_102 系列

涉及的 CVE 漏洞編號:

CVE-2025-59365

CVE-2025-59366

CVE-2025-59368

CVE-2025-59369

CVE-2025-59370

CVE-2025-59371

CVE-2025-59372

CVE-2025-12003

CyberQ 建議,請登入路由器後台(通常是 router.asus.com 或 192.168.1.1),進入「系統管理」->「韌體更新」頁面檢查。若自動更新失敗,通常是該韌體版本中寫好的連線更新網址已經不能存取或位置變動,建議這時直接前往正確的華碩官網下載對應型號的最新韌體,再從頁面中點選手動上傳。

MyASUS 軟體:筆電用戶需注意權限漏洞

除了硬體設備,華碩桌機與電腦預載的系統整合軟體 MyASUS 也在此次更新名單中。雖然僅列出一個 CVE(CVE-2025-59373),但考慮到 MyASUS 擁有控制硬體設定、驅動更新等較高系統權限,此類漏洞通常涉及「本地權限提升」(Local Privilege Escalation),惡意軟體可能利用此漏洞繞過系統防護。

受影響版本:

x64 架構: 3.1.48.0 及更早版本

ARM 架構: 4.2.48.0 及更早版本

涉及的 CVE 漏洞編號:

CVE-2025-59373

CyberQ 建議,有安裝這個軟體的 Windows 用戶請開啟 Microsoft Store,檢查 MyASUS 應用程式是否已自動更新至最新版本。

資安防護不僅是廠商的責任

CyberQ 觀察,這次華碩的更新涵蓋了從網路入口(路由器)到終端設備(MyASUS)的防護。從 CVE 編號皆為 2025 年來看,這是相當近期被發現並修補的漏洞。

在資安與 AI 技術日新月異的今天,駭客利用自動化工具掃描網路漏洞的速度越來越快。對於一般使用者而言,「保持更新」 是成本最低、效益最高的防禦手段。特別是路由器設備,往往是被使用者遺忘的資安死角。

針對華碩路由器用戶,為了進一步提升安全性,我們建議:

關閉遠端管理功能: 除非必要,請在路由器設定中關閉「從網際網路設定路由器」(WAN Web Access)的功能。

定期重啟: 有助於清除暫存於記憶體中的潛在威脅。

檢查並更新: 立即執行本次的 11/25 安全更新。

首圖由 ComfyUI 搭配本地端 AI 模型生成