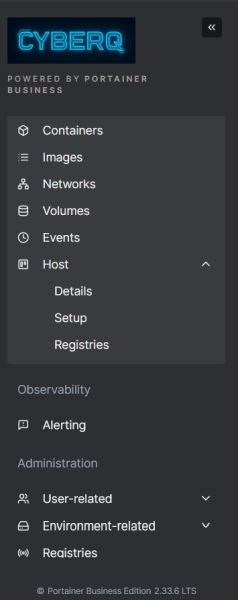

知名容器管理平台 Portainer 近日釋出了最新的長期支援版本(LTS)Portainer 2.33.6。本次更新主要聚焦於資安漏洞的修復與核心功能的穩定性改進,對於在生產環境中使用 Portainer 的企業與開發者來說,這是一個建議盡速評估升級的版本。

CyberQ 實測 Portainer 此次的更新雖然沒有大幅度的新功能堆疊,但卻解決了數個影響日常維運的痛點,特別是在 GitOps 流程、Docker Swarm 叢集管理以及 API 安全性上。

修復三項 CVE 漏洞

對於資安團隊而言,本次更新最值得關注的是修復了三項安全漏洞。雖然官方 Release Notes 未詳細揭露攻擊路徑,但從 CVE 編號來看,這些都是 2025 年確認的最新潛在風險:

此外,針對 API 安全性,開發團隊修復了一個資訊洩露(Information Leakage) 的問題。在此之前,API 端點 /endpoints/{id}/edge/stacks/{stackId} 可能會意外洩露環境名稱(Environment names)。這類修復對於採用 Edge Compute 架構的用戶尤為重要,能避免敏感的基礎架構資訊外流。

GitOps 與 Stacks 部署更加穩健

在功能維護方面,2.33.6 LTSv版本解決了一些困擾使用者的現象,特別是在自動化部署環節:

GitOps 私有鏡像拉取修正: 過去在標準 Stack 中,若啟用「重新拉取鏡像(Re-pull image)」並配置相對路徑,GitOps 在進行更新(透過 Polling 或 Webhook)時可能無法正確從私有 Registry 拉取鏡像。此版本已修正此問題,讓自動化持續部署(CD)流程更順暢。

Stack 啟動容錯率提升: 修復了當 Stack 參照的私有鏡像從環境中被移除後,導致 Stack 無法啟動的問題。這提升了系統在面對鏡像變動時的韌性。

解決 MAC Address 衝突: 之前在使用「複製/編輯容器(Duplicate/Edit Container)」功能時,系統會錯誤地加入持久化的 MAC Address,導致新容器出現網路衝突或連線問題。新版本已修正此邏輯,避免了手動複製容器時的網路噩夢。

Docker Swarm 顯示錯誤修復: Swarm 用戶可能遇過點擊 Service 視圖時出現 Cannot read properties of undefined (reading ‘Ports’) 的 JavaScript 錯誤,導致頁面無法正常顯示。此 UI 錯誤已被修復。

Config 注入問題: 修正了 Docker Compose 的 Configs 無法正確注入到 Stack 容器中的問題,確保應用程式能正確讀取配置檔。

已知限制(Known Issues)

在升級前,維運人員仍需留意以下已知限制,特別是針對 Podman 與 Edge 環境的使用者:

Podman 支援限制:目前自動導入腳本(auto-onboarding script)尚不支援 Podman 環境;且無法透過 Socket 方式在 Docker 版 Portainer Server 上添加 Podman 環境(反之亦然)。目前僅支援 CentOS 9 與 Podman 5 rootful 模式。

Async Edge 顯示問題:在瀏覽 Snapshot 時,Async Edge 環境可能會顯示無效的更新排程日期。

值得優先排程升級

Portainer 2.33.6 是一個以「穩定與安全」為導向的 LTS 版本。鑑於包含了 CVE 安全修復以及 API 資訊洩露的更新修正,CyberQ 建議所有對外開放或管理重要資產的 Portainer 實例進行更新。

對於依賴 GitOps 流程的團隊,本次針對私有鏡像拉取的修復將大幅減少部署失敗的機率,也值得優先排程升級。

下載與更新可從 Portainer 管理介面直接點擊升級,或從 Docker Hub 拉取最新的 Image: docker pull portainer/portainer-ce:2.33.6 (CE 用戶) 或 portainer/portainer-ee:2.33.6 (BE 用戶)