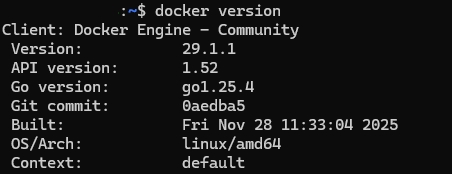

對於全球數百萬依賴容器化技術的開發者和 IT 維運(Ops)團隊而言,Docker Engine 的穩定性是業務連續性的基石。今日(2025-11-28),Docker 團隊迅速發布了 Docker Engine 的維護更新版本 29.1.1。雖然這只是一個小版本號的跳動,但其背後的修復內容卻是重要的,直接關乎到許多生產環境的網路連通性,這是基於上一個版本 「Docker Engine 29.1.0 釋出:API 變革與核心組件翻新,惟 DNS 爭議仍需觀察而來」 的緊急修復。

CyberQ 其中一組已經使用 Docker Engine 29.1.1 的實例

核心變動:關鍵性的網路回溯(Revert)

根據官方發布的簡要說明,Docker Engine 29.1.1 的核心動作只有一項,但影響深遠:

這條資訊清晰地指出,新版本是為了回溯(Revert)一個先前引入的 Pull Request(PR),該 PR 造成了一個災難性的副作用,在所有自訂橋接網路(custom bridge networks)上破壞了外部 DNS 解析功能。

技術解讀:這個 Bug 的嚴重性何在?

對於資深的資訊架構師和 SRE 而言,這是一個足以讓整個 CI/CD 流程停擺的 Bug。

在 Docker 環境中,當我們使用預設的 bridge 網路之外,自行創建自訂網路,比方說為了更好的隔離、子網劃分或安全性時,容器原本應該能夠順利地向外部世界發出請求並解析域名,如連線到外部的資料庫、SaaS API 或套件庫等等。

然而,先前引入的程式碼變更(即 moby/moby#51615 引入的問題)導致這些自訂網路中的容器失去了外部 DNS 解析能力。

潛在的運維衝擊包括:

服務中斷: 容器無法透過域名訪問外部資源,例如無法連線到 AWS S3、Google Cloud Services 或任何第三方 API。

部署失敗: 在建構(Build)階段,容器可能無法下載必要的依賴套件,導致映像檔建構過程失敗。

間接資安風險: 為了繞過 DNS 問題,一小部分維運人員可能被迫使用 IP 位址進行連線,這會增加配置的複雜性、降低可讀性,並使未來架構變動的風險提升。

社群反應:從恐慌到慶幸的緊急呼籲

雖然官方說明簡短,但在技術社群中,針對這類影響基礎設施的關鍵 Bug,反應通常是劇烈且即時的。

從各主要技術論壇和 GitHub 的討論趨勢來看,如果是很不幸地剛好已經受影響的用戶,確實會對此 Bug 普遍感到沮喪,這是因為網路連線是容器技術的生命線,當受到影響時,整個容器系統的功能將大打折扣。部分用戶在經歷了升級到 29.x 系列後的「無預警斷網」後,開始回報問題,並緊急降級到更穩定的版本。

Docker 團隊這次得採取快速響應和緊急回溯,畢竟在這種關鍵的維運用軟體中,維護穩定性永遠優先於新功能。

立即採取行動

CyberQ 建議所有使用 Docker Engine 29.x 版本,且依賴自訂橋接網路進行容器部署的團隊,應當將 Docker Engine 29.1.1 列為立即修補(Immediate Patch)等級的更新。

這次更新不僅是功能恢復,更是一次重要的資安和穩定性維護,確保你的容器環境能夠順利地與外部世界進行合規且安全的通訊。

附註: 完整的 PR 列表與變動細節,可參考官方 GitHub 里程碑:

首圖為 Google Gemini Pro AI 模型生成