近日駭客組織 KaruHunters 在暗網與 Telegram 頻道宣稱攻破 QNAP 雲端平台並兜售內部權限,台灣也有媒體跟進報導,而QNAP(威聯通)隨即發布聲明澄清,指出經調查該事件僅為「單一用戶」的舊款設備因設定不當遭入侵,並非雲端平台漏洞。由於事件爆發時機恰逢 QNAP 上櫃的重要時刻,官方亦質疑此為蓄意干擾市場的惡意操作。

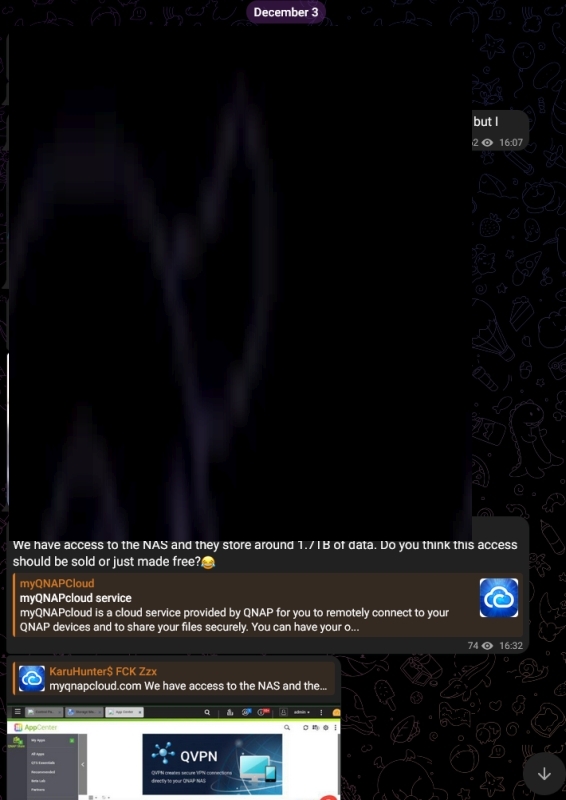

CyberQ 資安顧問調查這個事件,確定是 2025 年 12 月 3 日時,先由 KaruHunters 在自己的 Telegram 頻道先貼了三張截圖,並問看看有沒有人想要或者是免費釋出,每張都大約數十個人觀看過,然後在 12 月 10 日時,他才貼到 DarkForum 去以 400 美元兜售。

而某間台灣媒體卻選擇 12 月 22 日時才報導,時間點是有點太晚了,且很接近威聯通上市的時間,這其實是有爭議的。

事件始於駭客的宣稱

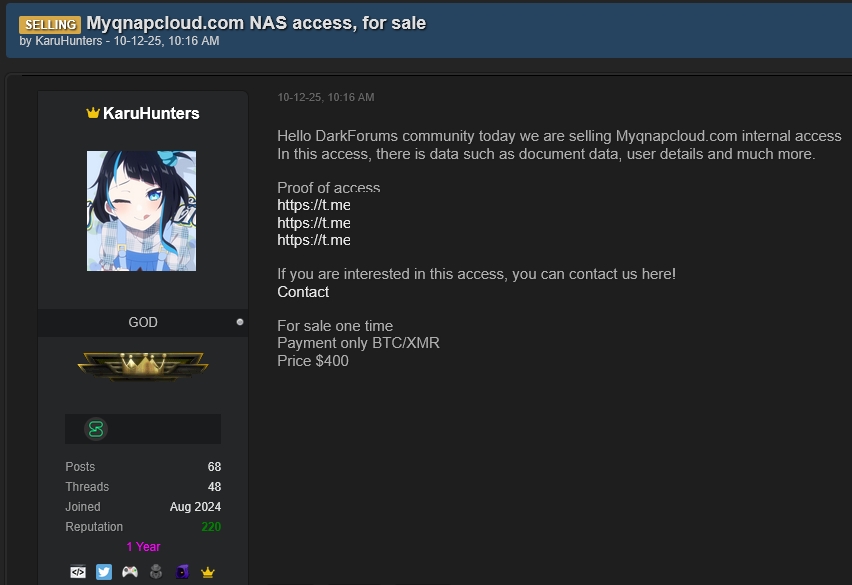

根據駭客論壇與 Telegram 流出的截圖顯示,一個名為 KaruHunters 的駭客組織聲稱取得了 myqnapcloud.com 的內部存取權限(Internal access)。

駭客說法宣稱擁有文件資料、用戶詳細資料等,資料量高達 1.7TB。

該權限在論壇上以 400 美元(僅接受 BTC/XMR 加密貨幣)的價格兜售。

技術調查拆解攻擊真相

針對上述指控,QNAP 資安團隊(PSIRT)迅速啟動調查,並駁斥了駭客關於「攻破雲端平台」的說法。調查結果顯示真相與駭客所言有巨大落差:

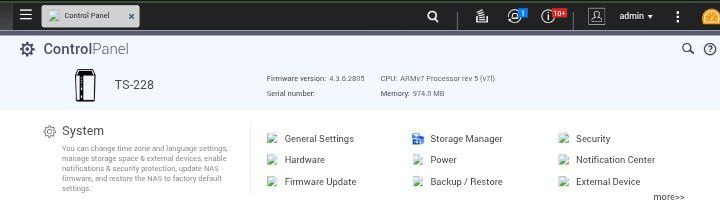

受駭範圍極小,這起事件根本並非大規模漏洞攻擊,駭客展示的受害裝置經確認為一台運作 QTS 4.3.6 舊版本作業系統的舊款 TS-228 機型。而這個 1.7 TB 資料其實是該用戶的 NAS 內的檔案資料等集合。

入侵原因則是該裝置發生資安破口,除了是舊設備外,主要也是人為疏失。駭客也沒有提供真正 myQNAPcloud 視角的截圖來證明可連線到其他的 NAS 設備。

根據研究,該名用戶使用了弱密碼,且這台 NAS 的網路有不安全的設定,是直接將 NAS 管理介面暴露於公網(Public Internet),同時也未啟用相關更安全的防護措施 (如 CyberQ 建議的 2FA、MFA 或 FIDO2 的金鑰安全性驗證等等)。

CyberQ 根據駭客提供的資訊和圖片,以及研究過 QNAP NAS 機制,這其實是某個用戶沒有把自己的 admin 帳號停用,也沒有更換用戶名稱為自己的,因此當他的機器原本的 admin 帳號還在,密碼則是用 6 碼之類的弱密碼,其實很容易被猜中的。

再來是系統的許多圖示都顯示破圖,這是因為駭客其實是透過雲端介面去連線到這一台主機,如果駭客的 IP 在海外,連線到這台機器不一定會是順暢的,要看這台 NAS 設備所在的防火牆或路由器設定,有可能一些圖片都會顯示為破圖,加上因為機器版本比較舊,這種其實會建議都更新到新版的作業系統比較好。

至於雲端平台則是安全無虞的,該公司強調,該受害用戶根本未啟用 myQNAPcloud 的安全連線服務。因此,駭客宣稱「取得 myQNAPcloud 平台層級權限」的說法,與技術證據完全不符。

經過檢視,駭客也並無取得 myQNAPcloud 平台層級的權限。

敏感的時機點:意圖干擾上櫃?

QNAP 在聲明中特別點出了一個值得玩味的細節,本次媒體大動作宣傳的時間點,恰逢 QNAP 威聯通掛牌上櫃的時間一致。

官方強烈懷疑,駭客選在此刻散布誇大不實的攻擊訊息,極可能是為了製造市場恐慌(FUD – Fear, Uncertainty, and Doubt),意圖干擾投資人決策並影響股價表現。QNAP 也有呼籲媒體與投資人應以技術鑑識的事實為依據,勿受不實消息誤導。

給 NAS 用戶的資安建議

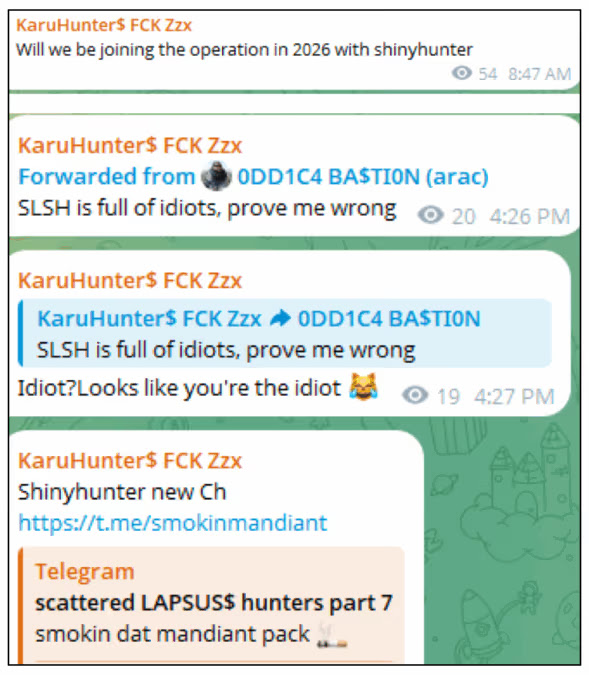

另外,根據 CyberQ 的追蹤,在 ZeroFox 報告中揭露其他的 Telegram 對話截圖中,KaruHunters 組織成員也提及了其他駭客組織如 Lapsus$ 與 ShinyHunters,似乎意圖藉由提及知名駭客團體來壯大聲勢,在 2026 年或許會有針對不同國家和機構的攻擊。KaruHunter 並非單打獨鬥的駭客,而是 2025 年下半年「聚合型威脅組織」的角色之一, 他的 ID 後綴 FCK ZZx 以及公開貼文方式,帶有強烈的The Com 風格,在不同駭客論壇間串聯資源。

雖然本次事件證實僅為個案,但這也再次提醒了所有 NAS 使用者「資安設定」的重要性。為了避免成為下一個受害者, CyberQ 建議可以採取以下檢查,平常也建立好良好的習慣:

避免裸奔:切勿將 NAS 管理介面直接暴露於公網(不要直接 Port Forwarding 8080/443 到外網,建議透過 VPN 存取)。

帳號安全:停用預設 admin 帳號,啟用強密碼與兩步驟驗證(2FA/MFA)。

系統更新:定期更新 QTS 、QuTS hero、QES 等作業系統與應用程式App,修補已知漏洞。

備份機制:落實「3-2-1 備份原則」,確保資料有異地備份。

QNAP Bounty Program 年度成果亦發表

另外,QNAP 在 12月 22 日也公布了 2025 年 QNAP Bounty Program 年度成果,透過 Bounty Program 收到 224 份弱點報告後指派 CVE (Common Vulnerabilities and Exposures) ID,並成功在內部流程中快速定位並修補問題,所有 Critical / Important 等級漏洞均能在 1 週內完成修補,大幅降低產品資安潛在風險。

2025 年間共有 151 位外部資安研究員為 QNAP 產品安全做出貢獻,該公司已發出 US$ 88,000 獎金,提供資安研究社群對提升用戶資料安全的支持,也將持續推動協作式漏洞揭露 (CVD) 文化,強化與資安社群的長期合作。

為確保產品能在真實威脅情境中維持高韌性,該公司也積極參與國際級競賽與第三方安全測試,包括我們報導過的 Pwn2Own 2024 及 Pwn2Own 2025,透過高強度攻防情境驗證產品防護能力

國家資通安全研究院 (NICS) 產品資安漏洞獵捕活動,這則是參與國家級資安檢測架構。同時委託頂級資安公司進行紅隊滲透測試,以全攻擊鏈模擬方式強化 QuTS hero 系統韌性。

至於安全軟體開發生命週期 (SDLC) 的部分也是有可以參考的地方,包括 AI 輔助 Code Review,導入 AI 技術提升程式碼稽核效率,透過自動化檢測降低人為疏漏。以及建立軟體物料清單 (SBOM),這種方式可以確保軟體元件資訊的透明度,將供應鏈風險降低。最後則是開發與測試流程中,把弱點檢測納入 CI/CD 自動化流程,開發團隊可以在 QA/QC 測試階段先找到 bug,提高產品輸出時的品質。