延續我們先前這篇小紅書遭台灣封鎖一年 風險累積下的必然處置,針對小紅書(Xiaohongshu)在相關層面的分析。若企業內部政策也決定要限制此類應用程式的使用,在技術層面該如何徹底執行是需要思考的。另一方面,台灣市場上部分員工、學生們也在探討,在嚴格的辦公室網路環境下,技術上是否存在繞過限制的可能性。

CyberQ 從「防守方」的公司、學校與組織的資訊部門,以及「進攻方」的使用者角度,淺談一下這場網路攻防戰的一點點技術和實作。

企業資安防守的第一道防線 DNS網域阻斷策略

在協助客戶執行封鎖任務時,我們採取的分層防禦策略通常始於網域名稱系統(DNS)。這是最基礎也最高效的第一道防線。資訊部門會在企業內部的 DNS 伺服器中,將小紅書 (或任何公司基於安全、影響員工生產力理由的服務或網站) 相關的網域(Domain Name)及服務請求直接設為黑名單。

當內部電腦或裝置嘗試解析該應用程式的網址時,DNS 伺服器會拒絕回應或將其導向無效位址,導致連線失敗。然而這並非無懈可擊,若使用者具備一定技術能力,手動將電腦的 DNS 設定更改為公共 DNS(如 Google 的 8.8.8.8 或 Cloudflare 的 1.1.1.2、1.1.1.1),便可能繞過此層限制。

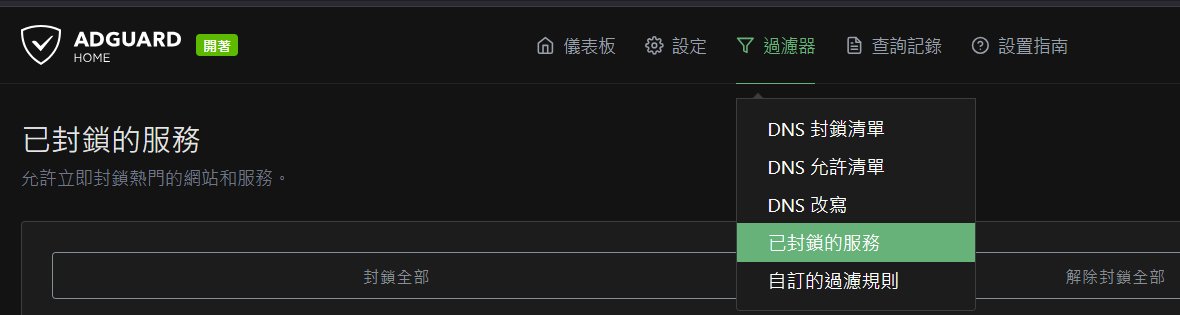

如果有參考我們之前教學過的 手機廣告終結者:AdGuard Home x QNAP NAS 守護辦公室與居家網路實戰,網管人員可以在 QNAP NAS 中將跑起來的容器服務 AdGuard Home 開啟,點選「過濾器」,再選「已封鎖的服務」。

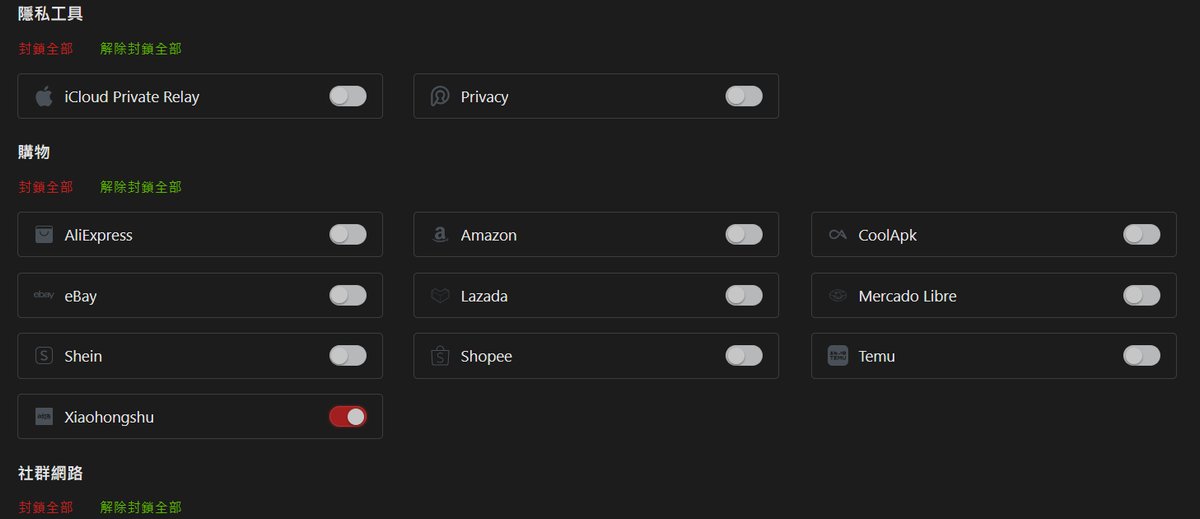

接著把這堆封鎖服務的清單,往下拉到購物範疇,小紅書被歸在這一類,你可以點選,讓它變色成為被選擇狀態。

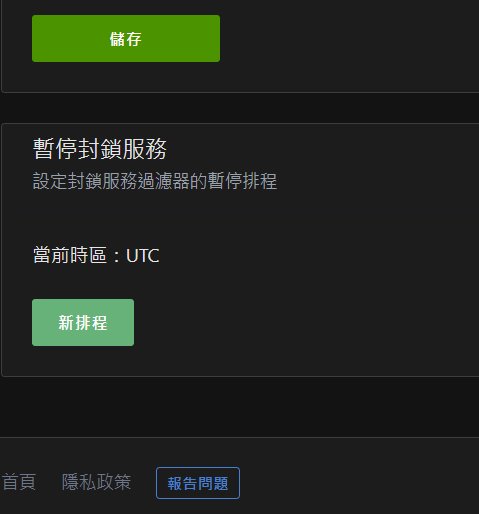

再來就儲存這份封鎖清單,小紅書相關的 DNS 與服務在你的網路環境中,就會全部阻斷。

這時候點開小紅書的網頁或手機連上小紅區 APP,在這個區域網路內的裝置就都沒辦法連上小紅書了,其他公司要控管的服務也可以這樣比照辦理。

防火牆與封包檢測的深度攔截

為了彌補 DNS 阻擋的不足,第二道防線必須建立在企業防火牆(Firewall)層級,資安團隊或資訊部門通常會直接在防火牆規則中,針對小紅書的 IP 網段與特定網域進行阻擋。

在此設定下,就算員工更換了 DNS 伺服器並成功解析出 IP 位址,當封包試圖穿過公司閘道器(Gateway)時,防火牆便會偵測並將其攔截。這確保了所有透過辦公室有線網路或學校、公司 Wi-Fi 的流量,都無法連線至該服務的伺服器。

此外,針對嘗試使用 VPN 軟體繞過防火牆的行為,成熟的資安環境也通常會採取「應用程式控管」策略。資訊管理團隊會關閉員工電腦的軟體安裝權限,並在防火牆端阻擋常見的 VPN 協定流量。這意味著員工既無法自行安裝 VPN 客戶端,即便安裝了,其加密流量也難以穿透企業防火牆的深層封包檢測(DPI)。

使用者端的技術突圍與限制

在如此嚴密的企業資安防護網下,員工或學生若想在辦公時間、在校時間瀏覽小紅書,幾乎無法依賴公司、學校或組織提供的設備或網路。因為沒辦法改辦公室網路給的DNS,但是你用手機瀏覽上網不過 Wifi ,只要能改手機上的 DNS 伺服器位置成上面我們提到的 8.8.8.8 或 1.1.1.2、1.1.1.1 即可正常瀏覽小紅書。

目前技術上唯一可行的路徑,是完全脫離公司的網路環境。換言之,員工必須使用個人的智慧型手機,並切換至 4G 或 5G 行動網路,再修改 DNS 伺服器位置,或連線到自己購買的 VPN 服務才能連線到小紅書或其他被封鎖的服務。這是因為如果台灣市場選擇不解析小紅書的域名,在台灣用手機也是連不到的,只能透過行動網路改 DNS 伺服器位置,或靠 VPN 連線。

若在某些情況下,任何電信端或特定的公共 Wi-Fi 實施了阻擋,使用者則需在手機上啟用海外 VPN 服務。透過 VPN 建立的加密通道,將流量導向海外伺服器,藉此繞過本地 ISP 或區域網路的 DNS 與防火牆限制,進而順利連線。

實體場域的最終極限

雖然技術上有繞過的方法,但「實體安全政策」往往是最終的屏障。

在台灣的高科技製造產業,特別是半導體晶圓廠區,資安規範不僅止於軟體層面。這類場域通常嚴格禁止攜帶具備照相與連網功能的私人手機進入作業區。在這種實體隔離的環境下,無論是 5G 網路或 VPN 技術都無用武之地。

對於一般辦公室型態的企業而言,雖然無法強制限制員工手機,但透過上述的網路層層封鎖,已足以確保企業內部頻寬與資安環境不受外部未授權應用程式的干擾。這不僅是技術對抗,更是企業治理與員工個人使用習慣之間的平衡。

首圖 Google Gemini AI 生成

為何先封鎖小紅書,那 Line、臉書與 Google 呢 ?

答案請看這裡,CyberQ 彙整 :