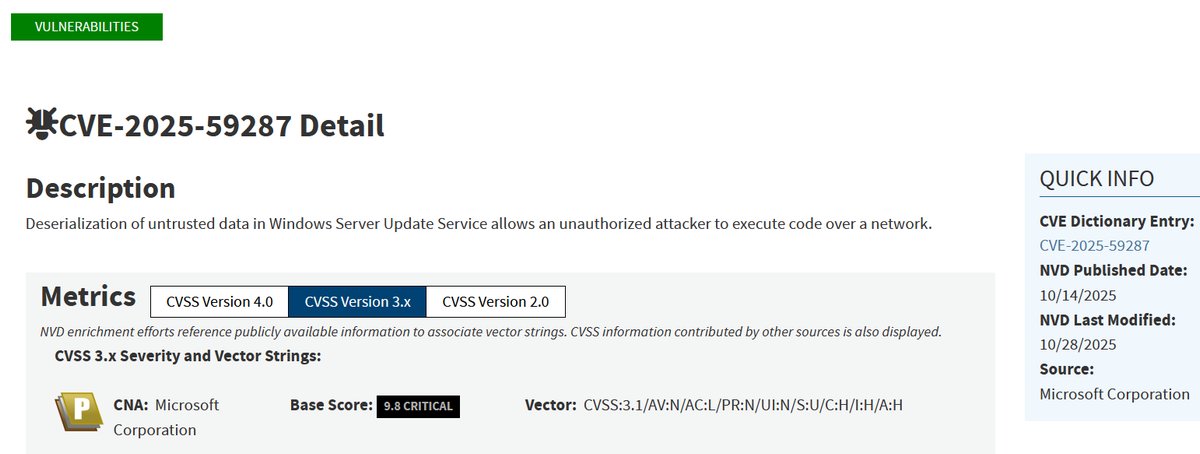

近期,一個潛伏在 Windows Server Update Services (WSUS) 中的重大遠端程式碼執行 (RCE) 漏洞 CVE-2025-59287,正引發全球企業的資安警報。此漏洞的 CVSS 評分高達 9.8 分(滿分 10 分),屬於「嚴重」等級,微軟緊急發布頻外更新 (OOB),各國公司與組織如果沒修補的話,會面對新的一波內部供應鏈攻擊威脅。

儘管微軟於 2025年 10 月 14 日「更新星期二」(Patch Tuesday) 發布的初始更新未能完全修復此問題,迫使其在 10 月 23 日罕見地發布了緊急頻外更新 (Out-of-Band, OOB)。然而,就在 OOB 更新發布後僅數小時,資安研究人員已觀測到此漏洞遭到積極利用 (Actively Exploited),且公開的概念驗證 (PoC) 程式碼已在網路上流傳。

WSUS 是企業 IT 環境中負責派送更新的核心組件,一旦遭駭,攻擊者就能發動毀滅性的內部供應鏈攻擊,將惡意軟體偽裝成合法更新,派送至全公司所有端點,也因此,資安圈與市場上的許多公司紛紛立即採取行動。

漏洞威脅分析,為何 CVE-2025-59287 如此危險?

此漏洞的核心問題出在 WSUS 處理 AuthorizationCookie 物件時,使用了不安全的 .NET BinaryFormatter 進行反序列化。

無須身分驗證 (Unauthenticated): 攻擊者不需要任何登入憑證。

遠端程式碼執行 (RCE): 攻擊者可透過網路發送特製的封包,在 WSUS 伺服器上以最高權限 (SYSTEM) 執行任意程式碼。

攻擊向量: 攻擊者正大規模掃描網路上暴露於預設埠 TCP 8530 (HTTP) 和 TCP 8531 (HTTPS) 的 WSUS 伺服器。

最終衝擊: WSUS 是企業內「受信任」的更新來源。攻擊者控制 WSUS 後,等同於掌握了企業內部所有 Windows 設備的「萬能鑰匙」。他們可以:

推送勒索軟體、間諜軟體或後門程式。

竊取網域管理員權限。

在內網中橫向移動,而端點防護 (EDR) 或防毒軟體可能因信任 WSUS 進程而放行。

根據美國網路安全暨基礎設施安全局 (CISA) 的警告,CVE-2025-59287 已被列入其「已知被利用漏洞 (KEV)」目錄,顯示其威脅的即時性與真實性。

即刻應變指南 (Immediate Response)

面對此一高風險且已遭利用的漏洞,企業應立即啟動緊急應變程序:

優先執行:緊急修補 (Emergency Patching)

這是最高優先級任務。IT 管理員必須立即部署微軟於 10 月 23 日發布的 OOB 緊急更新。

重點提醒: 僅安裝 10 月 14 日的 Patch Tuesday 更新是不足夠的,必須套用最新的 OOB 修補程式才能完整緩解此漏洞。

驗證狀態:確認修補程式已套用

修補後,務必驗證所有受影響的伺服器(Windows Server 2012 至 2025,凡啟用 WSUS 角色的伺服器均受影響)皆已成功安裝最新的更新。

臨時緩解:若無法立即修補 (Temporary Mitigation)

如果因故無法立即停機更新,應採取以下臨時緩解措施:

阻擋流量: 立即在主機防火牆或邊界防火牆上,封鎖對 WSUS 伺服器 TCP 8530 和 8531 埠的任何入埠 (Inbound) 流量。

停用角色: 作為最後手段,可暫時停用 WSUS 伺服器角色。但請注意,這將導致企業內部更新服務中斷。

威脅獵捕:主動搜尋入侵指標 (Hunt for IoCs)

由於此漏洞已被積極利用,資安團隊(或委外的 SOC 團隊)必須假設可能已被入侵,並立即展開威脅獵捕:

分析進程: 檢查 WSUS 伺服器上由 w3wp.exe (IIS) 或 wsusservice.exe 進程所產生的可疑子進程,特別是 cmd.exe 或 powershell.exe。

審查日誌: 透過 SIEM 或日誌管理系統,過濾 WSUS 伺服器的 IIS 日誌、系統事件日誌與網路流量日誌,尋找是否有異常的連線請求或對外(特別是C2中繼站)的資料傳輸。

檢查檔案系統: 檢查 WSUS 相關目錄中是否有異常的檔案落地或腳本。

後續調整:強化長期資安韌性 (Long-Term Strategy)

此次事件再次凸顯了過度依賴單一、扁平化內部服務的風險。企業應藉此機會,重新檢視並強化其資安架構:

包括儘速強化邊界防護,永不暴露 WSUS 於公網,此次攻擊多半針對暴露於網際網路的 WSUS 伺服器。這是一個嚴重的架構缺陷。WSUS 伺服器絕對不應該直接對外開放,它應被視為關鍵內部基礎設施。

實施網路分段 (Network Segmentation),這是辦公室網路常見的網路措施之一,將 WSUS 伺服器隔離在一個安全的管理 VLAN 中。嚴格限制只有必要的管理終端和需要更新的用戶端 VLA N才能與其通訊。這能大幅限縮攻擊面,即使攻擊者滲透到一般辦公網路,也無法直接觸及 WSUS。

建立持續監控 (Continuous Monitoring),將 WSUS 伺服器、IIS 日誌、PowerShell 腳本執行日誌及防火牆日誌,全面導入企業的 SIEM(安全資訊與事件管理)平台。建立告警規則,針對「WSUS 產生 PowerShell」或「WSUS 對外異常連線」等高風險行為設置即時警報。

評估現代化管理:擁抱雲端更新

此漏洞凸顯了單一 On-Prem (地端) 服務的脆弱性。企業應評估導入現代化的雲端更新管理模式,例如:

Windows Update for Business (WUfB): 讓設備直接(或透過傳遞最佳化)從微軟雲端獲取更新,減少對地端 WSUS 的依賴。

Microsoft Intune: 透過 Intune 進行更精細化的更新策略管理,尤其適用於混合辦公與遠端工作模式,可降低單點故障風險。

CyberQ 觀點

CVE-2025-59287 不僅是一個高風險漏洞,更是對企業 IT 管理架構的嚴峻壓力測試,由於 WSUS 本身擔任「內部更新中樞」,具備既是效率工具,也是高價值的攻擊目標雙重角色。

各家公司除了必須火速完成緊急修補與威脅獵捕外,更應積極推動資安架構的現代化,陸續依據預算與人力,從「邊界防禦」走向「縱深防禦」與「零信任」,才能在未來層出不窮的威脅中確保營運韌性。

首圖為 ComfyUI 搭配本地端 AI 模型生成

參考資料 :

| https://gist.github.com/hawktrace/880b54fb9c07ddb028baaae401bd3951 | CISA-ADP | Third Party Advisory |

| https://hawktrace.com/blog/CVE-2025-59287 | CVE | Exploit Third Party Advisory |

| https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287 | Microsoft Corporation | Vendor Advisory |

| https://www.bleepingcomputer.com/news/security/cisa-orders-feds-to-patch-windows-server-wsus-flaw-exploited-in-attacks/ | CVE | Press/Media Coverage |

| https://www.cisa.gov/known-exploited-vulnerabilities-catalog?field_cve=CVE-2025-59287 | CISA-ADP | Third Party Advisory US Government Resource |