日前國際資安研究人員揭露了 TP-Link 路由器中的一項嚴重零時差漏洞 : ZERO-DAY ALERT: Automated Discovery of Critical CWMP Stack Overflow in TP-Link Routers,此漏洞存在於 CPE WAN 管理協議(CWMP)中,可能允許駭客遠端執行任意程式碼,進而部署惡意軟體。

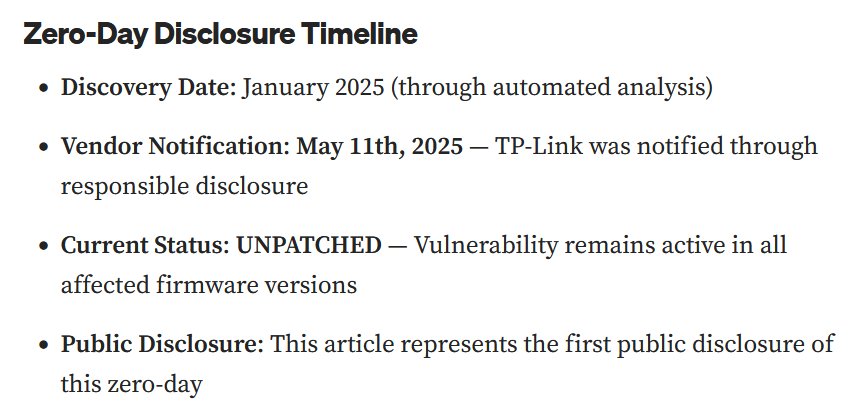

同時,根據他這篇文章提到的說法,資安研究人員早在 2025 年 5 月中就已經將相關漏洞資料通知 TP-Link ,但截至 9 月初為止, TP-Link 仍未修補這項漏洞。受影響的設備型號,與相關技術問題,以及使用者應如何自保,以防範潛在的網路攻擊才好呢? 而這次曝險機器數量不少,CyberQ 也實際掌握受影響的 TP-Link 無線路由器機種中的一款,來進行檢視和處理。

不但如此,美國網路安全暨基礎設施安全局 CISA,日前也列出另一個 TP-Link 弱點通報 CVE-2025-9377,是針對 TP-Link Archer C7(EU)V2、TL-WR841N/ND(MS)V9等路由器的OS指令注入攻擊。

CISA 本月初還發布另外的 TP-Link 設備的弱點通報 :

CVE-2020-24363 TP-link TL-WA855RE Missing Authentication for Critical Function Vulnerability

這顯示舊款設備也是會受到多年前的漏洞影響,而駭客們找到的新漏洞,原廠不一定會發布修補韌體,不能不注意。

上圖是獨立安全研究員 Mehrun 在這次 CWMP 漏洞的零時漏洞揭露時序。

CWMP 堆疊溢位漏洞

根據獨立安全研究員 Mehrun 的發現,這個漏洞的根本原因在於 TP-Link 路由器韌體中 CWMP 相關程式碼缺少對 strncpy 函式的邊界檢查。這個缺陷導致了基於堆疊的緩衝區溢位,讓經過身份驗證的攻擊者有機會透過中間人攻擊(Man-In-The-Middle, MITM)的方式,遠端執行任意程式碼。 CWMP 協議也就是知名的 TR-069,這是給 ISP 業者發服務更新內容設定給納管網路設備用的。

一旦攻擊者成功利用此漏洞,他們便能在全球用戶的 TP-Link 路由器設備上植入惡意軟體、竊取敏感資訊,甚至完全控制用戶的網路。此漏洞已被指派為 CVE-2025-9961,並給了高達 8.6 分的CVSS-B (CVSS 基本分數) ,凸顯了其嚴重性。

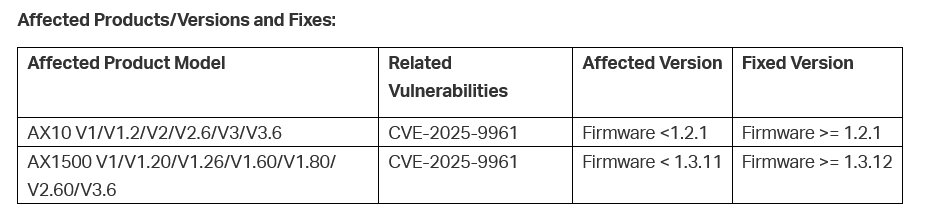

受影響的設備以數量不少的 AX10 與 AX1500 為主

根據資料,目前已知受此漏洞影響的 TP-Link 路由器,主要是 802.11ax (WiFi 6) 當年的低價位熱銷機型,因為金額剛好在甜蜜帶,搭配 Broadcom 1.5GHz 三核心 CPU,具備 16MB 快閃記憶體儲存空間裝 firmware,以及 256MB 記憶體供路由器功能使用,銷售數量不低,型號及韌體版本如下:

AX10 V1/V1.2/V2/V2.6/V3/V3.6: 韌體版本 1.2.1 以前

AX1500 V1/V1.20/V1.26/V1.60/V1.80/V2.60/V3.6: 韌體版本 1.3.11 以前

其他受影響的型號還有:

EX141

Archer VR400

TD-W9970

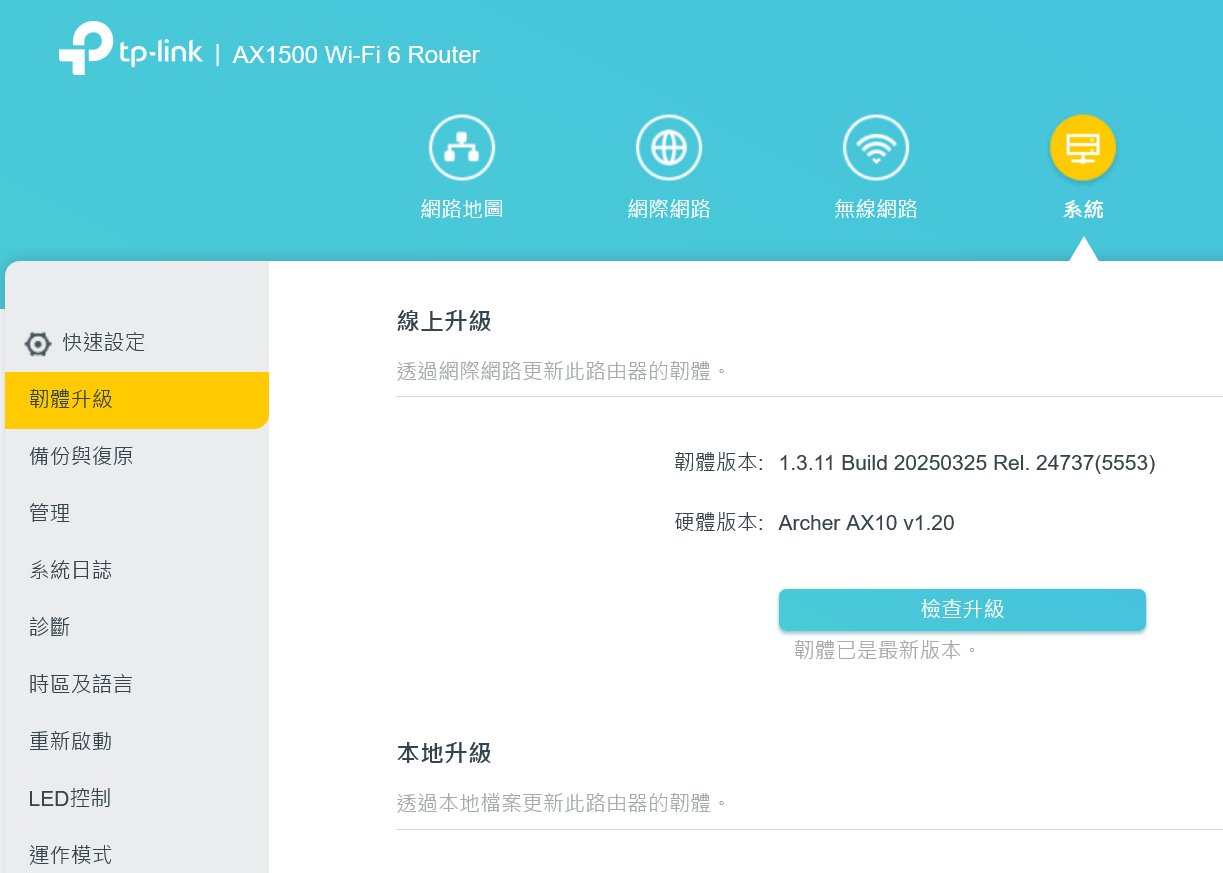

CyberQ 測試客戶的 AX 10 ,韌體是 1.3.11 ,是相對較新的版本,但因為客戶對資安仍舊有疑慮,因此我們提供的一種解法是將它們的這些路由器運作模式從路由器改成 AP 連接點模式,自動將其他路由器功能關閉,在這個模式下 CWMP 也不能使用,但前提是這台機器前面還要有一台防火牆,將 TP-Link 設備退下來,改擔任無線網路 AP 的功能就好,若還沒有經費,或尚未要更換設備,這是暫時比較安全的解法。

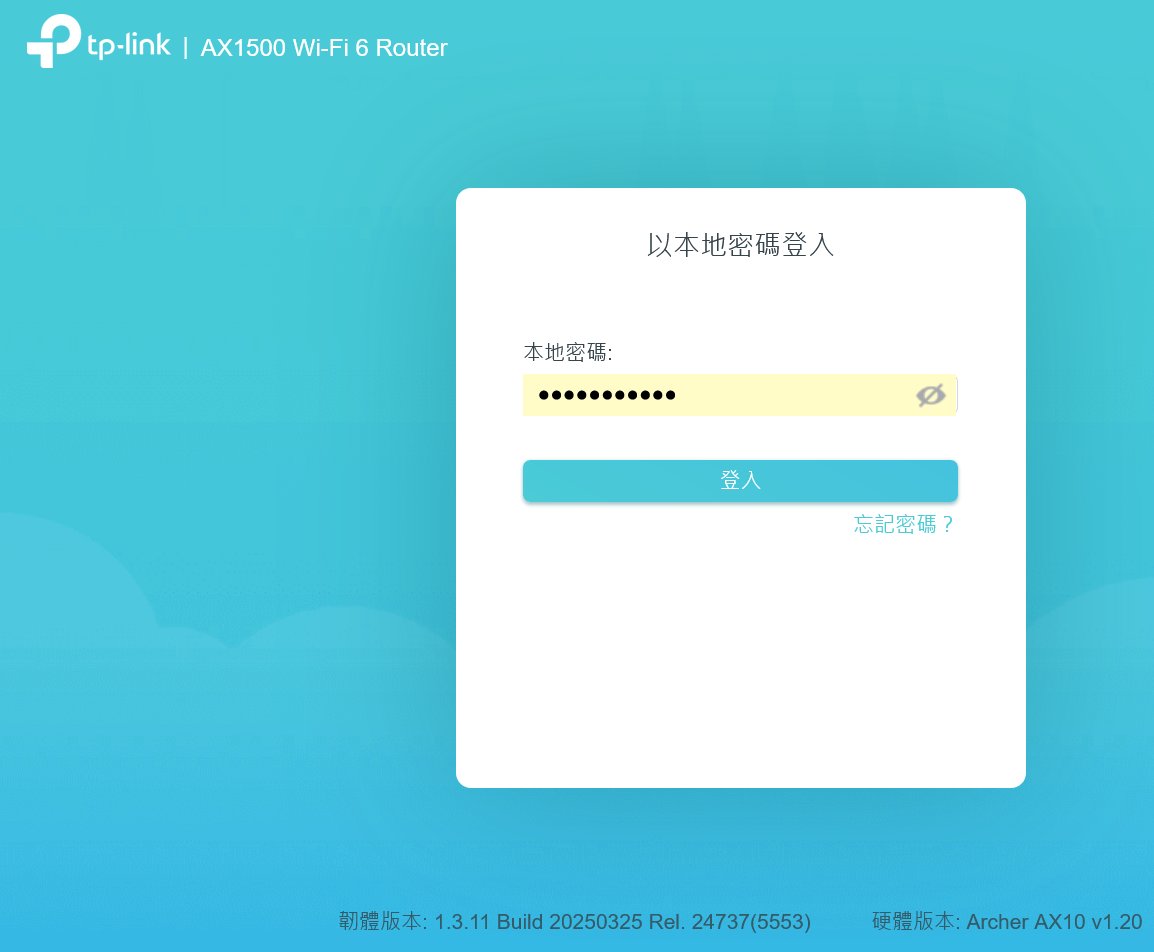

登入系統檢查韌體版本。

將曝險設備運作模式換掉,把路由器模式改成基地台 AP 模式,關掉路由器功能,讓它任務變單純,前面則有防火牆擋著。

在防火牆中做好相關設定,讓 AX10 這台設備只當作 AP 功能,繼續提供工廠、辦公室或家中無線網路設備連線之用,前面則還有防火牆設備 (通常不具備 Wifi 功能,所以可以再和既有舊無線路由器設備搭配,改用 bridge mode來處理即可),讓其他防火牆負責處理所有路由任務,建議購置較佳的防火牆當第一線。有經費則是想辦法將這些曝險設備換掉更新,因為時間也久遠了,買新的比較妥適。

TP-Link 的回應與解決方案

TP-Link 官方已確認此漏洞的存在並公布了 FAQ,並表示正在開發修補程式。據報導,歐洲地區的修復程式已經完成,全球性的韌體更新也即將發布。

TP-Link 強烈建議所有使用者:「我們的技術團隊正在詳細審查報告的發現,以確認設備的暴露標準和部署條件,包括 CWMP 是否預設為啟用狀態。我們強烈建議所有使用者透過我們的官方支援管道,隨時將你的設備更新至最新的韌體版本。」

使用者應如何自保?

在 TP-Link 釋出正式的韌體更新之前,可以採取以下措施來降低風險:

密切關注官方更新: 定期造訪 TP-Link 官方網站的支援頁面,確認是否有適用於手上 TP-Link 路由器型號的最新韌體。

確認自己的設備已經停用 CWMP 功能: 如果不確定是否需要 CWMP 功能,建議暫時停用此功能,將這個選項關掉,以縮小攻擊面。根據資安研究人員透過 Fofa 搜尋引擎,網路上找到多達 4,247 不同 IP 位置的這系列 TP-Link 設備曝險,這還只是透過搜尋找到的,實際上的數量可能會更多。

加強網路安全: 確保這個路由器的管理員帳號密碼,以及 Wi-Fi 密碼的強度足夠,並啟用 WPA3 加密。

將設備做更換,退下來當 AP 或不再使用:上面已經有實際測試案例,如果繼續使用就在前面放防火牆,讓 TP-Link 設備只提供家中或辦公室場域的 Wifi AP 功能。

這種小型路由器作為家庭和中小企業網路的第一道防線,其安全性至關重要。此次 TP-Link 零時差漏洞事件再次提醒我們,即使是知名的網路設備製造商,也可能存在潛在的安全風險。使用者應保持警惕,並養成定期更新設備韌體的習慣,才能確保網路環境的安全。而原廠對韌體更新的積極度與反應時間,影響了曝險設備在網路上裸奔的機率和時間,用戶還是要多重視和留意才好。

CyberQ 指出,根據我們習慣的 ISO 27001 資訊安全管理相關流程,無法更新韌體或韌體版本過舊的設備,鑒於有可能不能夠更新或有尚未修補的漏洞,通常會是要汰換或退下來的。前述的獨立安全研究員 Mehrun 也指出,建議資安社群相關也關注其他類似設備的漏洞情形,曝險的情況有的可能會類似,建議繼續研究資訊與漏洞查找。

這類設備相關的防護很重要,我們會持續關注追蹤相關事件的後續發展,並再更新資訊。