如果您家裡或公司使用的是 Synology(群暉)的 NAS 設備,現在是時候登入後台檢查更新了。近期針對 Synology NAS 的資安威脅呈現「雙重夾擊」的態勢。一方面,國家資通安全研究院(資安院)日前也發出緊急警示,指出台灣市場上仍有超過一千台 Synology NAS 尚未修補 2024 年的高風險漏洞,且攻擊程式已在網路上流傳。另一方面,根據群暉官方網站的更新說明,修正了有關 telnetd 的安全性弱點 (CVE-2026-24061),這個漏洞是有機會讓攻擊者取得最高權限(Root)的漏洞,已經修補,不過這個漏洞是 Linux 常用套件 GNU Inetutils 長達 11 年的 Telnet 服務重大漏洞。

CyberQ 陸續將手中的 Synology NAS 設備更新完韌體並測試無誤。

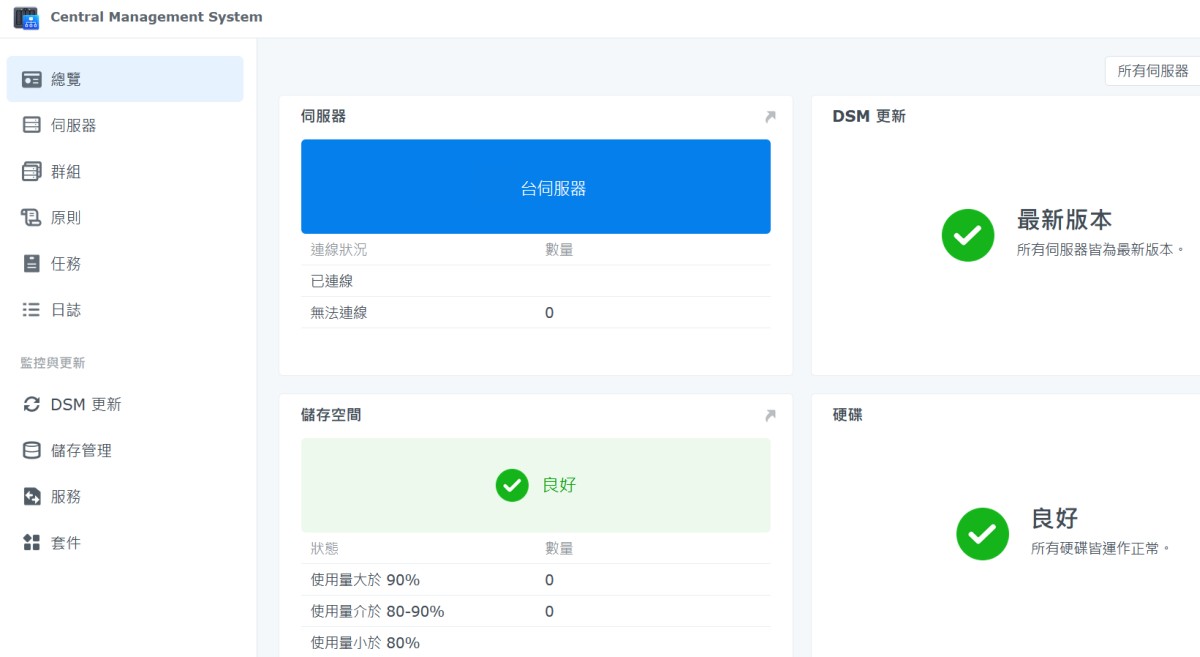

使用 Central Management System 可以知道目前手邊每一台 Nas 伺服器的 DSM 版本是否更新到最新版,還有套件版本也可以設定監控來檢查更新狀態。

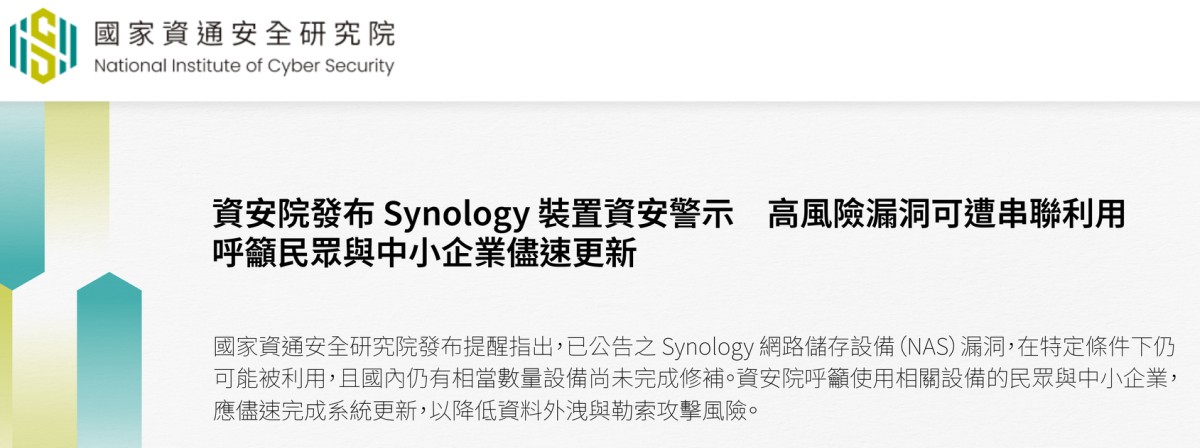

資安院示警,千台設備曝險中(CVE-2024 系列)

資安院近日的緊急通報指出,儘管這個相關漏洞早在 2024 年已被發現並由原廠修補,但近期資安研究人員公開了具體的漏洞利用驗證(PoC),導致基於這個漏洞的攻擊門檻大幅降低,駭客極可能在短期內對未修補的設備進行大規模掃描與攻擊。

根據資安院的設備識別掃描,台灣市場上目前仍有超過 1,000 台 Synology 設備暴露在公開網路上,且未完成更新。

從關鍵漏洞細節中來檢視,這波警示主要涵蓋三個 CVE 漏洞,影響 BeeStation、DiskStation 及 DSM 等主流產品:

CVE-2024-50629 的影響範圍是 BeeStation Manager (BSM) 與特定版本的 DSM。造成的風險是遠端攻擊者可讀取部分檔案內容。

CVE-2024-50630 的影響範圍則是 Synology Drive Server 的 webapi 元件,屬於關鍵功能缺少驗證的風險,攻擊者可能取得管理員憑證。

CVE-2024-50631 的影響範圍為 Synology Drive Server 系統同步服務,這屬於 SQL Injection 弱點的風險,允許寫入惡意 SQL 指令。

如果攻擊者串聯這些漏洞,最壞的情況可能是逐步取得系統控制權,導致機密檔案外洩、備份被刪除,甚至整台 NAS 遭到勒索軟體加密,或變成殭屍網路的跳板。

潛伏 11 年的 Telnet 重大漏洞(CVE-2026-24061)

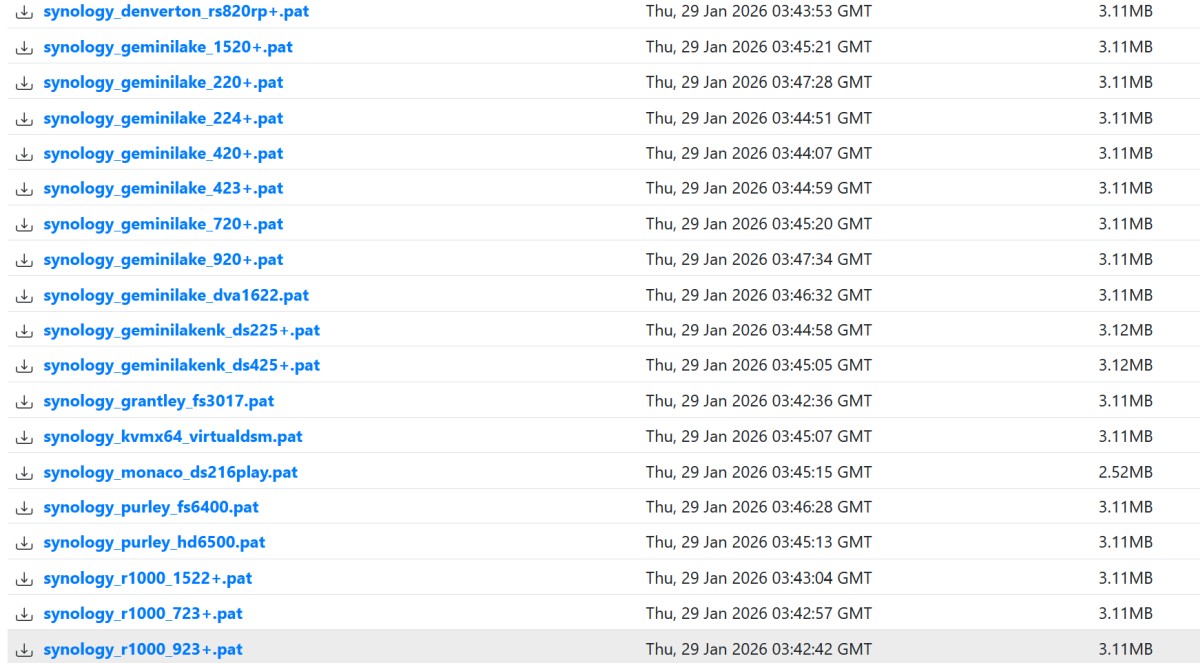

除了上述已被鎖定的舊漏洞,Synology 於 1 月底發布了 DSM 更新(DSM 7.3.2-86009 Update 1),緊急修補了一個源自 Linux 常用套件 GNU Inetutils 的重大漏洞。

這個漏洞編號是 CVE-2026-24061,其風險評分(CVSS)高達 9.8 分(滿分 10 分),這個漏洞的源頭是 telnetd 服務中的漏洞,存在長達 11 年。它的風險是攻擊者可繞過驗證機制,直接取得系統的 Root 最高權限,執行任意惡意操作。

雖然一般我們在使用 Synology DSM 時它預設不開啟 Telnet,且內建應用程式也不使用此協定,風險相對可控。但若用戶的使用習慣是把它打開,或特定程式需要而開啟了 Telnet 服務,這將可能變成一個危險的後門。

立即行動的自保三步驟

面對新舊漏洞夾擊,請所有 Synology NAS 用戶(無論是家庭使用者、工作室或企業用戶)務必執行以下操作:

1、立即更新 DSM 與套件

這是最有效的防禦方式。請登入您的 NAS 控制台:

前往 「控制台」 > 「系統更新」,將 DSM 更新至最新版本(針對 Telnet 漏洞,請確保更新至 DSM 7.3.2-86009 Update 1 或更高版本)。

前往 「套件中心」,檢查 Synology Drive Server 與 BeeStation Manager 是否有待更新項目,務必修補上述提到的 CVE-2024 系列漏洞。

沒有辦法從後台更新的,請務必點這裡進去官方本次更新的各機型下載路徑目錄,找出自己的設備型號,下載對應的韌體更新檔。

2、關閉不必要的服務與連接埠

停用 Telnet,除非絕對必要,請務必在「控制台」>「終端機 & SNMP」中取消勾選「啟動 Telnet 功能」。建議改用較安全的 SSH,並設定非預設連接埠。

檢查路由器設定,若非必要,請關閉路由器上的 UPnP 功能,並移除不必要的 Port Forwarding(連接埠轉送),減少 NAS 設備直接暴露在公開網際網路的機會。

3、備份機制檢視

勒索軟體是 NAS 的最大天敵,

請落實 3-2-1 備份原則:

至少擁有 3 份資料備份。

存放在 2 種不同的儲存媒體。

至少 1 份異地備份(例如備份到雲端 C2 Storage 或另一台實體隔離的 NAS)。

我們實際更新與測試這次的版本,它在某些機器中會預設過一週後自動更新,某些機器如果沒設定到自動更新可能就得手動,原則上應該是大部分 Synology 的機器都會更新到這次的更新檔才對。

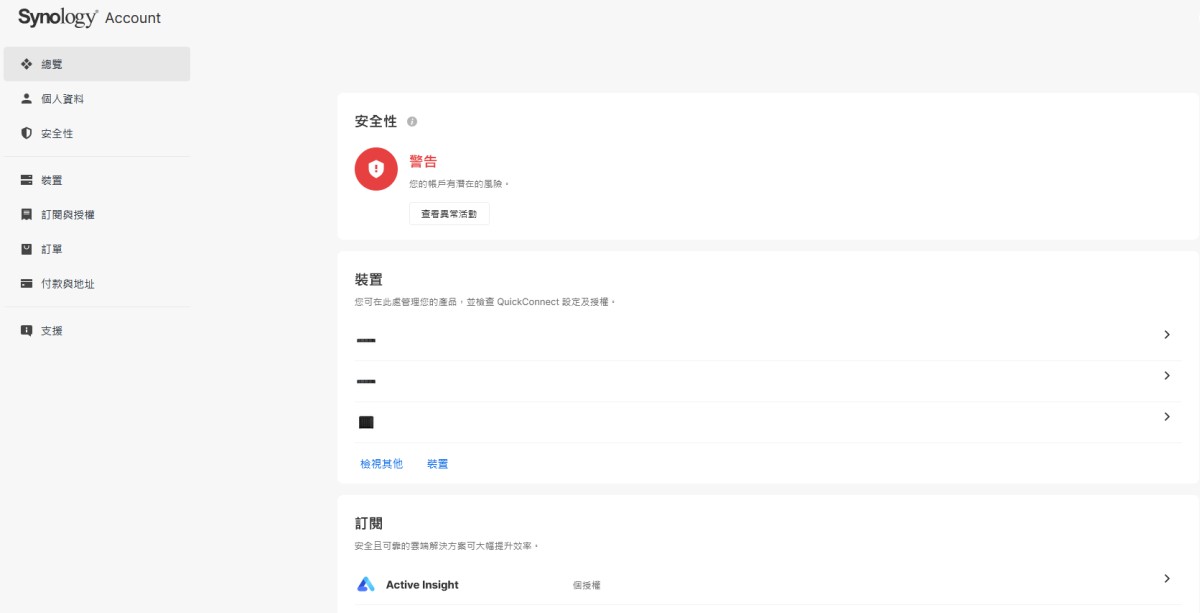

另外,手邊如果有比較多的群暉機器,也可以登入後台,並設定好 2FA 階段驗證來保護自己的帳號,並留意 QuickConnect 這個服務的使用,做好自己帳號密碼的控管。

CyberQ 建議,資安防護是一場與時間的賽跑。當漏洞利用程式(Exploit)公開流傳時,每一分鐘的延遲都可能成為駭客入侵的破口。請儘速檢查手邊的所有 NAS 和伺服器與儲存設備狀態,並分享此資訊給身邊有使用 NAS 的朋友或 IT 管理人員。