Fortinet 於本週釋出了 FortiOS 7.6.6 版本更新,這次更新的急迫性極高,主要為了修補一個已被駭客利用(Exploited in the Wild)的嚴重身分驗證繞過漏洞,被標記為 9.8 分的 CVE-2026-24858。此外,7.6.6 版本也帶來了幾項對維運影響深遠的架構變更,包括正式移除 SSL VPN Tunnel Mode。

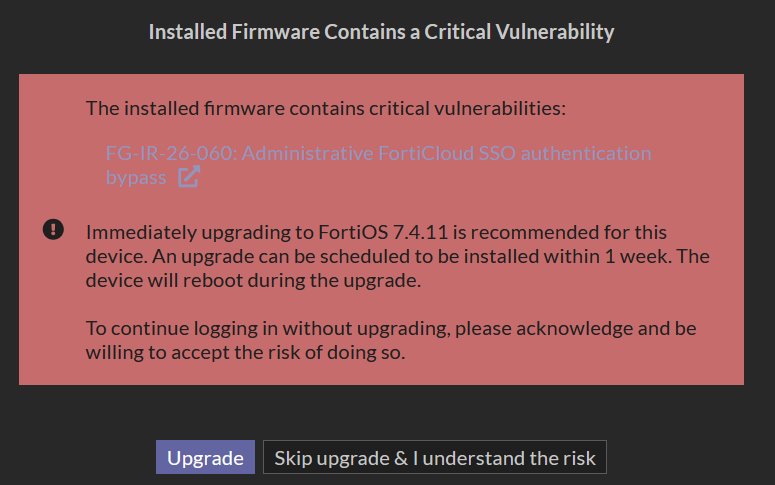

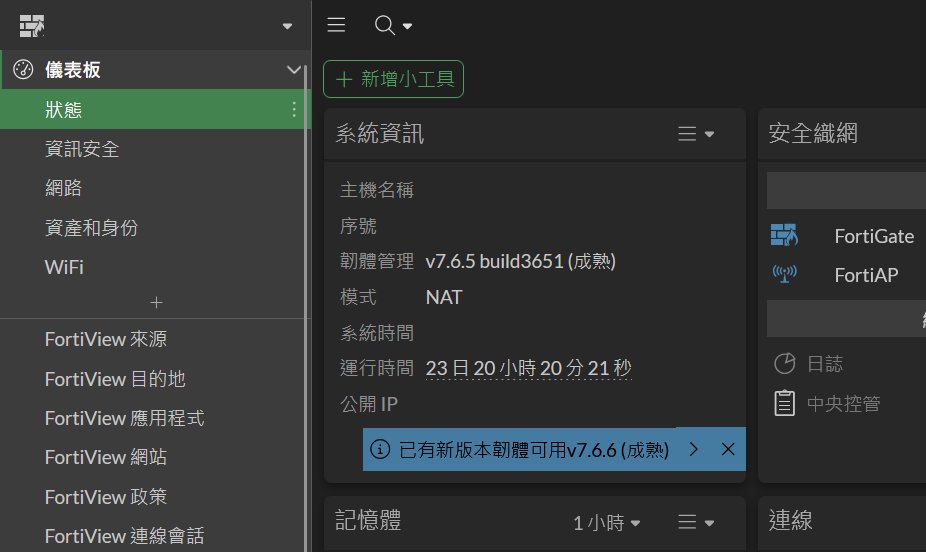

對於使用 FortiGate 的企業用戶,特別是跨越 7.0 至 7.6 版本的管理者,本次更新一定是務必要進行的,從 FortiGate 統一推送給各用戶在管理介面的緊急提醒,可見事態之嚴重性,如下圖所示。

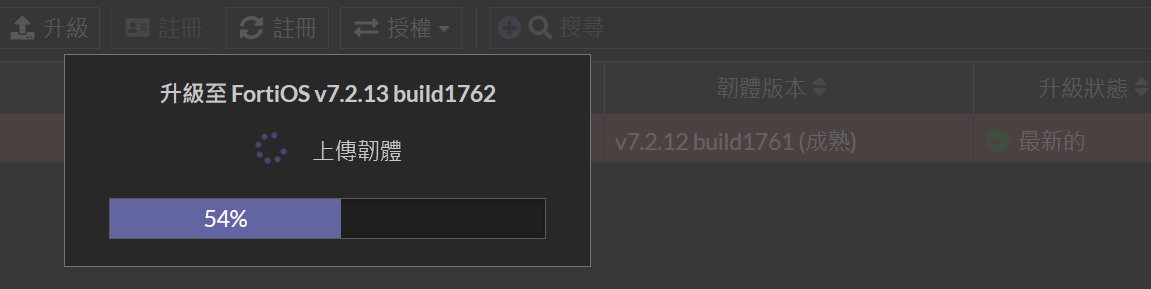

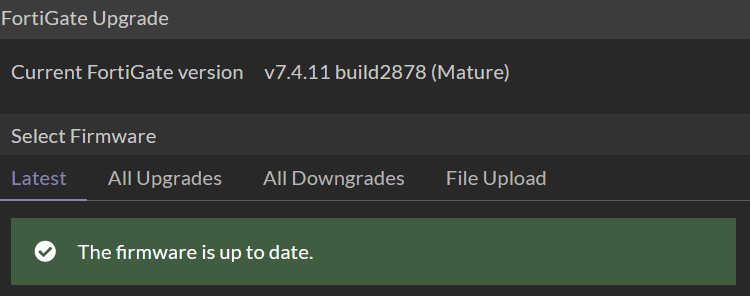

我們更新了 7.0.19 Build 0696、7.2.13 Build 1762、7.4.11 Build 2878 與 7.6.6 Build 3652 共四個版本的韌體。

7.2.13 在中低階機種上常見,也是不少場域的主力機種。

7.4.11 更新完成,有的較新款設備也可以選擇升級到 7.6 版本。

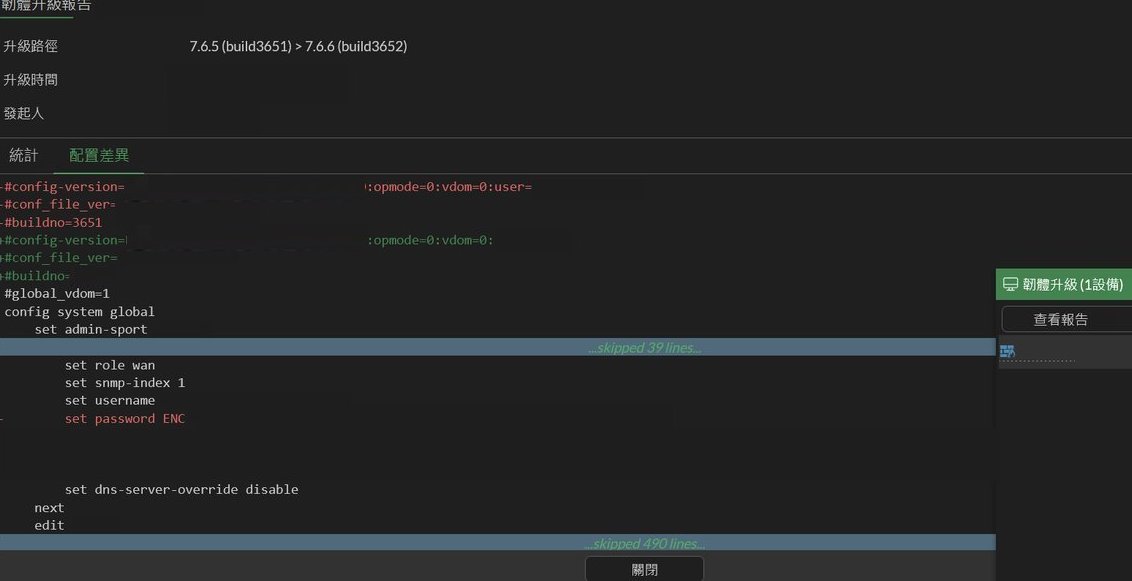

更新後的韌體升級報告可以對照一下設定檔的差異。

以下是 CyberQ 針對 7.6.6 Release Notes 與漏洞細節的深度技術分析。

CVE-2026-24858 身分驗證繞過漏洞的核心危機

這是一個 CVSS 評分高達 9.8 (Critical) 的重大漏洞,與 FortiCloud Single Sign-On (SSO) 機制有關。

漏洞機制 (CWE-288) 是當攻擊者只需要擁有一個合法的 FortiCloud 帳號與註冊裝置,即可透過「替代路徑或通道」繞過驗證,登入其他受害者已啟用 FortiCloud SSO 的 Fortinet 設備。

影響範圍幾乎橫跨所有主流版本,包括 FortiOS 7.0.x、7.2.x、7.4.x 與 7.6.x 系列。FortiManager、FortiAnalyzer 與 FortiProxy 也同樣受影響。

觀察攻擊現狀,Fortinet 官方已確認此漏洞遭到活躍攻擊,駭客利用此漏洞登入設備後,會建立惡意的本機管理員帳號(如 backup、support 等名稱)並下載設定檔。

CyberQ 資安防禦建議,唯一的完整解法是升級至 FortiOS 7.6.6 或各版本的對應修補版。若無法立即升級,必須立即停用 FortiCloud SSO 功能。

FortiOS 7.6.6 重大架構變更

除了修補漏洞,FortiOS 7.6.6 的 Release Notes 中揭露了幾項可能影響現有網路架構的重大改變,CyberQ 提醒您在升級前請務必先進行評估:

A、SSL VPN Tunnel Mode 正式移除 (Replaced by IPsec)

這是本次更新中對終端使用者影響最大的改變。從 FortiOS 7.6.3 開始(包含本次的 7.6.6),SSL VPN Tunnel Mode 已被完全移除,且不再支援透過 GUI 或 CLI 設定。同時呢,所有依賴 SSL VPN Tunnel Mode 進行遠端存取的企業必須遷移至 IPsec VPN。

這邊要特別提醒用戶,舊有的設定不會自動升級或轉換,管理者必須手動介入進行遷移,否則升級後你的 VPN 遠端連線將會中斷。

B、2GB 記憶體機種的功能限縮

為了最佳化效能,針對 2GB RAM 的入門款機種(如 FortiGate 40F、60F、50G 系列),FortiOS 7.6.6 做出了取捨,包括移除了 Agentless VPN (原 SSL VPN Web Mode),這些較小記憶體機種不再支援無代理程式的 VPN 網頁模式。另外,也移除了 Security Rating 與 Fabric Topology,這是為了節省這些機種的系統資源,將 UI 中的這些視覺化與評分功能已從管理介面網頁中拿掉。

另外,部分Proxy 功能也回歸,雖然大部分 Proxy 功能被移除,但 7.6.6 重新加入了針對電子郵件協定(SMTP, POP3, IMAP)的 Proxy-based inspection 支援。

C、私有資料加密 (Private Data Encryption) 機制變更

FortiOS 7.6.6 改變了 private-data-encryption 的運作方式。現在啟用此功能時,系統會強制生成隨機的金鑰,不再允許管理員手動輸入自定義的 32 位元十六進位金鑰。

CyberQ 這邊要提醒相關的風險,一旦啟用這個功能並備份設定檔後,如果你要重置你這台防火牆的系統,你無法再使用「記得的舊金鑰」來還原設定,必須依賴備份當下的隨機金鑰環境,這對災難復原(DR)流程有重大影響,請務必留意。

CyberQ 給管理者的建議

CyberQ 分析,本次 CVE-2026-24858 的攻擊門檻極低且已被濫用,建議採取以下行動:

盤點資訊環境內的所有 FortiGate 設備版本,檢查內網所有 FortiGate 是否運行在 7.0 至 7.6 的受駭版本。

系統需要立即修補,優先將對外服務的設備升級至 FortiOS 7.6.6。

請檢查 IoC,檢查系統 Log 中是否有異常的 FortiCloud SSO 登入紀錄,或是不明的新增管理員帳號(特別是從 2026 年 1 月中旬開始的紀錄)。

同時規劃遷移,若您仍在使用 SSL VPN Tunnel Mode,請盡快規劃轉換至 IPsec VPN,因為未來的版本將不再提供此功能。

CyberQ 認為,FortiOS 7.6.6 是一次「強迫轉型」的更新,既修補了致命漏洞,也強制淘汰了舊技術。雖然陣痛期難免,但在零信任架構的趨勢下,轉向更標準化的 IPsec 與更嚴謹的驗證機制是必經之路。

參考資料 :