資安研究團隊 FearsOff 近期針對知名雲端服務大廠 Cloudflare 於 2025 年 10 月修復的嚴重零日漏洞正式釋出了完整的技術分析報告,該漏洞允許攻擊者繞過 Web 應用程式防火牆防護,直接存取後端原始伺服器。FearsOff 的報告詳細解說了該漏洞的成因與攻擊手法,證實攻擊者可利用 SSL 憑證驗證機制的缺陷來穿透防禦網。

漏洞出在ACME 協議驗證路徑

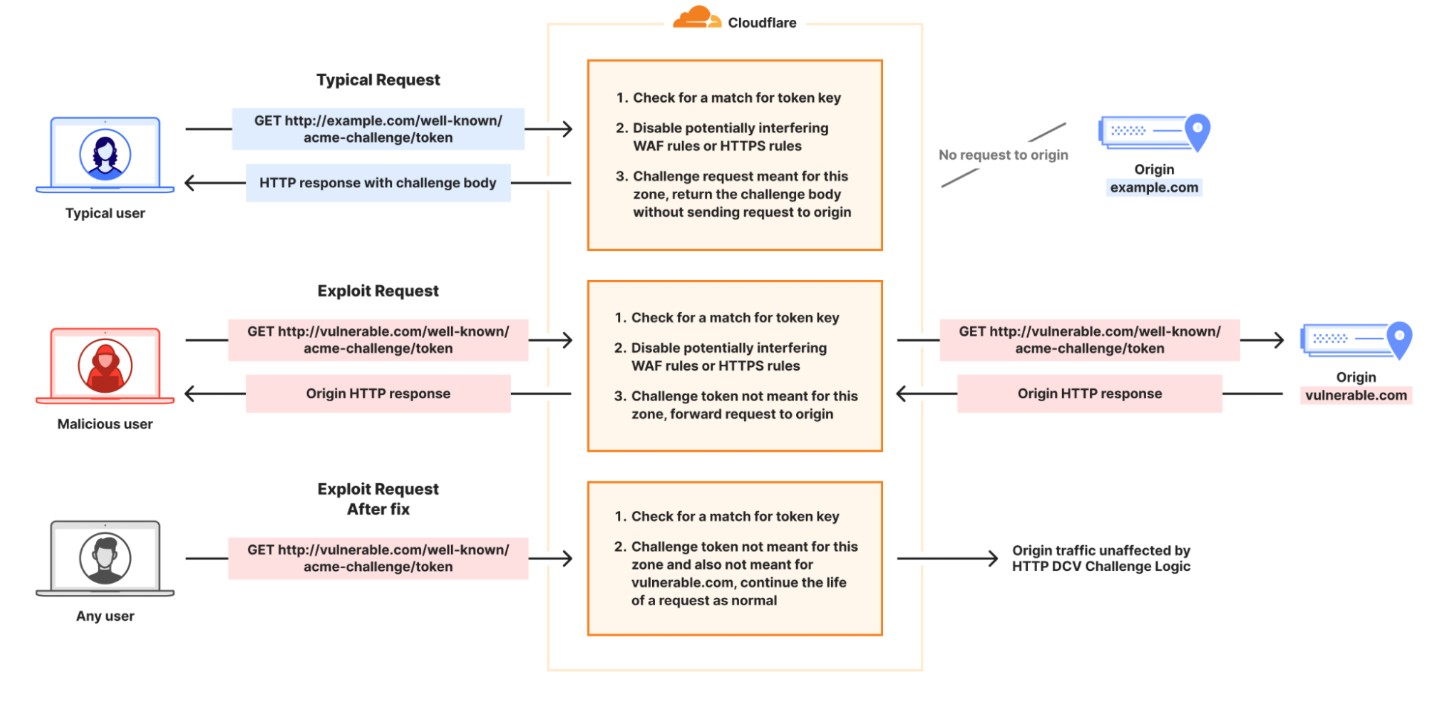

FearsOff 團隊在測試過程中發現,即使在 WAF 規則設定為阻擋所有外部連線的情況下,針對 /.well-known/acme-challenge/ 路徑的請求還是能夠成功抵達後端伺服器。因為這個路徑主要用於 ACME 協議的 HTTP-01 驗證,是憑證授權中心(CA)用來確認網域所有權的標準機制。

為了確保憑證自動續期流程順利,Cloudflare 的邊緣網路在處理此特定路徑請求時,設計上會暫停 WAF 的檢測功能以避免誤擋。

Figuew Credit by https://blog.cloudflare.com/acme-path-vulnerability/

驗證邏輯瑕疵導致防禦失效

這個漏洞的問題出在 Cloudflare 的邏輯判斷瑕疵。系統設計原意應該是僅針對 Cloudflare 管理的憑證續期請求放行,但在實作上,當請求的 Token 不符合 Cloudflare 內部的憑證訂單時,系統卻未如預期般阻擋,反而直接讓流量透過 WAF 並轉發至客戶的原始伺服器。

這等於是在嚴密的防禦中留下了一道未上鎖的門,攻擊者只要將惡意請求的路徑指向此處,即可無視 IP 封鎖、地區限制或自定義的 Header 檢查規則。

實際攻擊場景與潛在風險

報告更進一步深入分析此漏洞在不同網頁框架下的實際攻擊場景,證實此漏洞的潛在危害。以 Spring 與 Tomcat 應用程式為例,攻擊者可利用此路徑結合路徑遍歷技術,存取敏感的 Actuator 端點,進而取得系統環境變數、資料庫憑證或雲端金鑰等機敏資料。

在 Next.js 應用程式方面,對於使用伺服器端渲染架構的網站,此漏洞可能導致不應公開的內部資訊直接回傳給攻擊者;此外,若 PHP 應用程式的程式碼中含有未修補的 LFI 漏洞,攻擊者同樣能透過此繞過 WAF 的路徑進行觸發,讀取伺服器上的任意檔案。

為了便利反而開啟後門 自動化機制的設計兩難

CyberQ 進一步觀察與分析,如果從 Cloudflare 官方的事後分析 來看,這起漏洞反映了雲端服務在「易用性」與「安全性」之間的取捨難題。原先該系統之所以設計讓 ACME 路徑無條件繞過 WAF,是為了防止用戶因設定過於嚴格的防火牆規則,不慎阻擋了 SSL 憑證的自動續期請求,導致網站憑證過期而服務中斷。

不過呢,這項為了確保服務穩定性的「貼心設計」,卻因缺乏對請求內容的嚴格驗證(Validation),意外成為攻擊者眼中的特權通道。這提醒了所有系統架構師,在為自動化流程開設白名單例外時,必須採取「零信任」的驗證態度,而非僅依賴路徑名稱作為放行依據。

邏輯漏洞帶來的資安啟示

CyberQ 提醒,儘管 Cloudflare 已修復此問題,但 FearsOff 團隊此次釋出的完整技術報告,對於資安防禦體系具有高度的研究價值。該報告點出了自動化憑證管理機制若與邊緣防護邏輯整合不當,可能會產生意料之外的嚴重漏洞。

這類針對特定協議標準路徑的邏輯盲點,往往難以透過常規檢測發現,我們確實需要重新審視類似架構設計的重要參考,開發者在處理白名單與自動化驗證流程時,必須留意並審慎地評估潛在的繞過風險。

首圖由 Nano Banana AI 生成