日前在德國漢堡舉行的第 39 屆混沌通訊大會 (39C3) 上,一場技術演講受到全球資安與遊戲主機改機社群關注。這場演講的主題是一位熱愛虛擬實境遊戲 Beat Saber 的玩家,為了在 PlayStation 5 (PS5) 上玩客製化歌曲,意外攻破了 PS5 處理器的核心,我們先前這篇 PS5 攻破最後防線!BootROM 金鑰跨年夜外洩,SONY 恐面臨「無法修補」的硬體級災難的 PS5 金鑰外流報導也是相關的。

從想玩客製化歌曲到硬體底層研究

這位名為 flat_z 的駭客在演講中表示,他購買了 PS5 與 VR 設備後,發現無法像在 PC 平台上那樣自由匯入 Beat Saber 的客製化歌曲。面對封閉的系統生態,他並未選擇購買另一套 PC VR 設備,而是秉持著「承諾了就要堅持到底」的駭客精神,決定自行尋找突破口。

由於直接拿昂貴的 PS5 主機進行硬體實驗風險過高,flat_z 和他的研究團隊將實驗目標轉向市面上一款特殊產品:AMD 4700S 桌上型套件。這款產品實際上是採用了因 GPU 瑕疵而無法裝入 PS5 的同款 AMD APU 處理器。雖然 GPU 功能被遮蔽,但其核心的 AMD 安全處理器 (AMD Secure Processor, ASP) 與 BootROM (開機唯讀記憶體) 架構與市售的 PS5 完全相同,這使其成為最佳且成本相對低廉的研究替身。

欺騙電壓調節器以成功提取BootROM

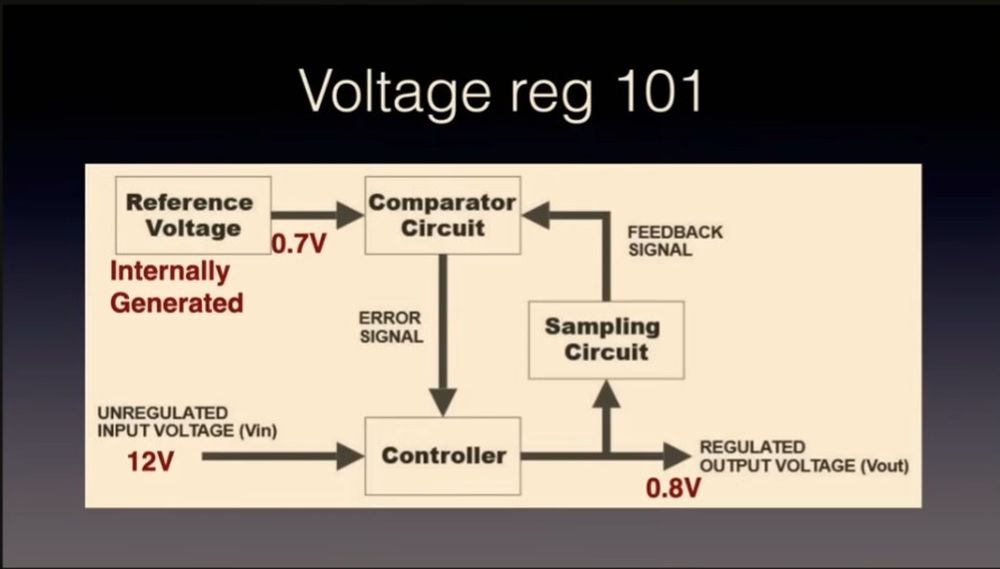

研究團隊發現,這款處理器上的電壓調節器設計相對單純。他們設計了一種特製的改機晶片 (Mod Chip),能夠介入電壓調節器的回饋迴路。簡單來說,他們對電壓調節器「說謊」,讓調節器誤以為電壓過高而降低輸出,進而精準地對處理器進行電壓故障注入 (Voltage Glitch) 攻擊。

Photo Credit by 39C3 – Opening pAMDora’s box and unleashing a thousand paths on the journey to play Beatsaber custom

透過這種硬體層面的攻擊手法,團隊成功在開機過程中干擾了安全處理器的運作,並利用直接記憶體存取 (DMA) 技術,將原本被視為最高機密的 BootROM 程式碼完整提取出來。BootROM 是主機啟動時第一個執行的程式,也是整台主機「信任根」(Root of Trust) 的源頭。掌握了 BootROM,意味著研究人員可以深入分析 Sony 與 AMD 如何加密與驗證系統,甚至找出無法透過軟體更新修補的硬體級漏洞。

蝴蝶效應使改機社群釋出大量漏洞

這項研究的影響力遠超出了硬體層面。有趣的是,當這場演講的預告在網路上公開後,引發了 PS5 改機社群的恐慌。許多原本手中握有私藏軟體漏洞 (如核心漏洞) 的駭客,擔心一旦硬體級的 BootROM 漏洞被公開,他們手中的軟體漏洞將變得一文不值,畢竟因為硬體破解通常更為徹底且難以修補。

這種「擔心漏洞變垃圾」的心理,導致在演講前夕,網路上突然湧現了針對 PS5 多個韌體版本的軟體越獄 (Jailbreak) 工具。flat_z 在演講中幽默地表示,雖然他的硬體攻擊研究尚未完全在 PS5 主機上實作完成 (因為主機電路板設計更複雜),但他最終還是達成了目的:利用這些近期被改機社群釋出的軟體漏洞,他成功破解了自己的 PS5 並玩到了 Beat Saber 客製化歌曲。

硬體漏洞將成長久隱憂

這起事件凸顯了硬體安全漏洞的嚴重性。軟體漏洞或許可以透過連網更新修補,但晶片設計底層的 BootROM 邏輯或硬體電路特性一旦被掌握,企業往往面臨無法修補的困境。對於 Sony 和 AMD 等大廠而言,這無疑是一次嚴重的資安事件。目前市售的 PS5 及 PS5 Pro 主機,理論上都存在著相同的硬體架構特性,這也意味著未來可能會出現更多基於此研究的改機方案。

這場由一款遊戲引發的資安風暴,再次證明了技術社群的好奇心與執行力,往往能推動意想不到的技術突破。

首圖由 Nano Banana AI 生成