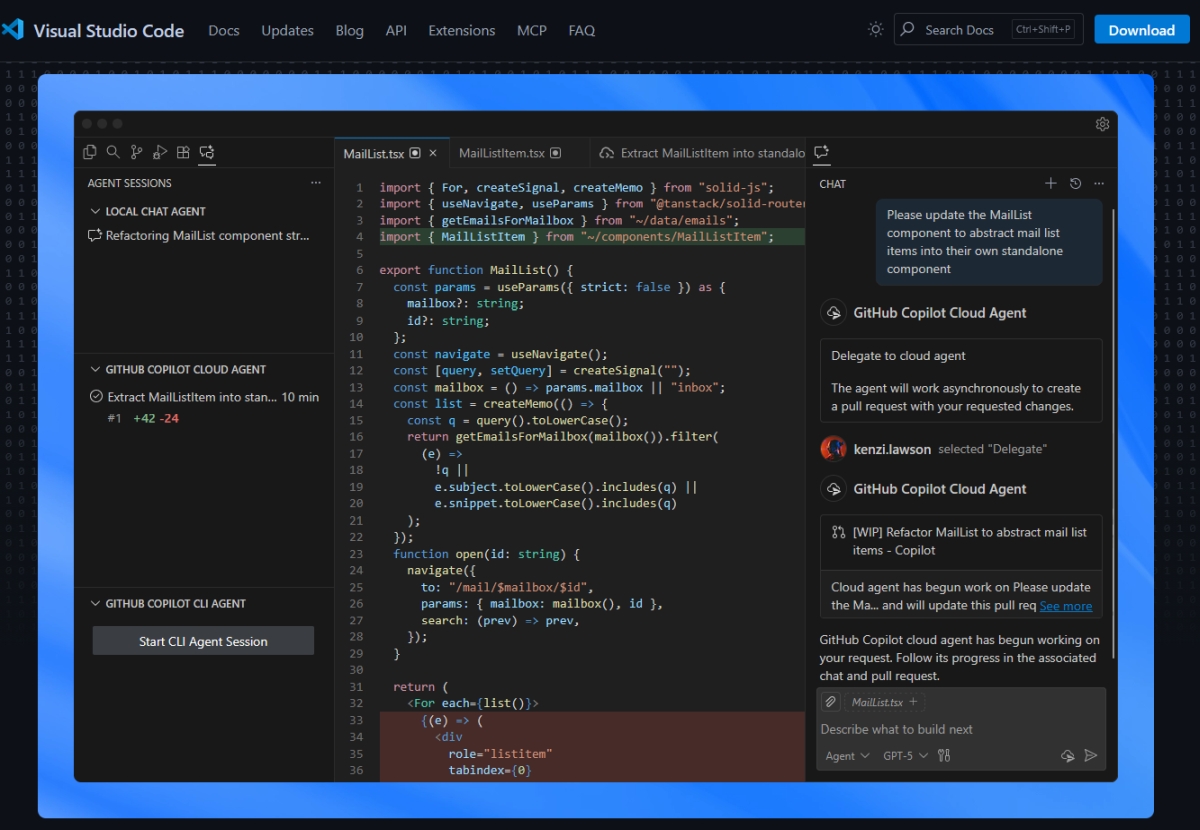

微軟於近期公開了兩項影響 GitHub Copilot 及 Visual Studio Code 的重大資訊安全漏洞,這些漏洞可能允許攻擊者繞過關鍵的安全防護機制。這兩項漏洞於 2025 年 11 月 11 日被通報,並被標記為重要嚴重程度,對於使用這些開發工具的公司與開發者而言,構成了直接的風險。

這兩項漏洞暴露了 AI 輔助開發平台在處理安全控制方面存在的危險破口,突顯了將生成式 AI 整合到我們的程式開發流程時,必須高度重視安全防護的重要性。

| 項目 | CVE-2025-62449 | CVE-2025-62453 |

|---|---|---|

| 影響產品 | Microsoft Visual Studio Code Copilot Chat Extension | GitHub Copilot 與 Visual Studio Code |

| 弱點類型 | 安全功能繞過(Security Feature Bypass) CWE-22 路徑遍歷 (Path Traversal) | 安全功能繞過(Security Feature Bypass) AI 輸出驗證不足、輸出過濾失效 |

| 風險說明 | 本機使用者可藉由不當路徑處理取得或修改敏感檔案,威脅原始碼與設定安全。 | AI 生成內容可繞過安全驗證,導致惡意程式碼被誤植入專案或繞過存取控制。 |

| CVSS 分數 | 6.8 (基礎分 5.9) | 5.0 (基礎分 4.4) |

| 需要互動 | 是(需使用者操作觸發) | 否,AI 建議流程即可觸發 |

| 影響範圍 | 開發者端電腦、本機儲存的原始碼與憑證資料 | 生成式 AI 程式建議、雲端同步開發環境 |

| 修補狀態 | Microsoft 已發布更新 | Microsoft 已發布更新 |

| 防護建議 | 立即更新 VS Code 與 Copilot Chat 擴充套件,限制本機檔案權限、隔離開發環境。 | 安裝最新修補、落實程式碼審查與 AI 輸出過濾,強化身分驗證。 |

| 安全意涵 | 傳統軟體防護仍需應對 AI 輔助開發帶來的新攻擊面。 | AI 生成程式碼可能成為安全盲區,需將「AI 審核」納入開發流程。 |

擴充套件路徑遍歷漏洞詳解

第一項漏洞編號為 CVE-2025-62449,主要影響 Microsoft Visual Studio Code Copilot Chat 擴充套件。此問題源於不當的路徑遍歷處理(CWE-22)。擁有本機存取權限且權限受限的攻擊者,可利用此弱點造成嚴重後果。雖然此漏洞需要使用者互動才能觸發,但其 CVSS 評分達 6.8 分,仍不容忽視。

攻擊者可利用此漏洞操控檔案存取權限,讀取敏感資訊,或將惡意程式碼注入開發專案中。路徑遍歷漏洞對儲存於開發者機器上的原始程式碼儲存庫、設定檔及開發機密資訊構成威脅。

生成式 AI 輸出驗證機制缺失

第二項漏洞編號為 CVE-2025-62453,同時影響 GitHub Copilot 與 Visual Studio Code。這項漏洞涉及生成式 AI 輸出內容的驗證不當,以及保護機制的廣泛失效。不同於一般的檔案存取漏洞,此漏洞顯示 AI 系統若缺乏嚴謹的輸出驗證與過濾機制,可能導致安全驗證被繞過。該漏洞 CVSS 評分為 5.0,對程式碼完整性與存取控制代表著直接的威脅。

最近很多標榜 vide coding 的程式開發者變多,如果是依賴 AI 建議的開發者,可能在不知情的情況下,將存在漏洞的程式碼導入正式生產環境 Production 中。

立即更新以確保開發環境安全

CyberQ 建議,針對使用 GitHub Copilot 或 Visual Studio Code 的公司與組織,應優先將軟體更新至已修補的版本。微軟已針對這兩項漏洞釋出修正檔,更新對於維持資訊安全態勢至關重要。

隨著各公司日益採用生成式 AI 來協助程式碼編寫,安全性必須維持在最高優先順序。

CyberQ 觀察,微軟迅速的公開與修補展現了對資訊安全的承諾,然而開發者仍須對 AI 生成程式碼潛在的風險保持警覺。定期更新、謹慎的程式碼審查以及縱深防禦策略,仍是現代開發環境中不可或缺的最佳實務。

首圖由 Google Gemini AI 生成